Далеко не каждый пользователь компьютерных систем представляет себе, как работает подключение к сети Интернет. Иногда, конечно, при выдаче сообщения о том, что установлено защищенное SSL-соединение, некоторые начинают вникать в суть вопроса связи. Однако тут стоит рассмотреть конкретизированные вопросы: что такое SSL-соединение, SSL-сертификат, зачем он нужен, как его получить и насколько практичными являются такие действия? Попробуем разобраться с этим вопросом на простейших примерах и, так сказать, показать на пальцах, как это все работает.

Что представляет собой технология соединения SSL?

Исходя из некоторых официальных требований сети Интернет, нужно особо скрупулезно отнестись к В этом смысле одним из ключевых понятий и является SSL-сертификат. Зачем он предусматривается в использовании для некоторых ресурсов?

Да только затем, чтобы подтвердить подлинность какого-то ресурса (заметьте, официального), на который осуществляется вход. Иными словами, это есть электронный непубликуемый документ, который гарантирует безопасность посещения того или иного сайта во Всемирной паутине.

SSL-сертификат: зачем нужен этот документ?

Говоря о принципах, которые заложены в технологии доступа на основе защищенного соединения SSL, тут стоит привести сравнение с доступом вроде HTTPS, которое, по сути, тоже является защищенным (об этом свидетельствует литера «S».

Если посмотреть на SSL-сертификат (зачем нужен такой документ или как его использовать в практических целях), следует отметить что он, грубо говоря, подтверждает не только безопасность соединения или содержимого интернет-ресурса в плане публикуемого контента, но еще и применяемую методику шифрования отправляемых и получаемых данных.

То есть при доступе к какой веб-странице у пользователя не должно возникнуть проблем с личными данными (логинами, паролями, PIN-кодами и т. д.), поскольку данный документ удостоверяет, что система безопасности оградит его от любых вмешательств извне. Как уже понятно, третьим лицам такая пользовательская информация не передается. В этом смысле считается, что при установке защищенного соединения по типу SSL не нужны дополнительные средства безопасности вроде антивируса, файрволла или защитника Windows, появившегося в качестве одного из основных компонентов, начиная с восьмой версии операционной системы.

Принципы взаимодействия с пользователями

Теперь давайте посмотрим, как это все работает. Само собой разумеется, что сегодня для доступа в Интернет используются высокотехнологичные программные продукты, называемые браузерами.

В момент осуществления сеанса связи при попытке открытия какой-то страницы браузер загружает текстовые и мультимедийные данные не сразу. Сначала он их анализирует или, так сказать, приводит в читабельный вид. После этого происходит тестирование содержимого на предмет наличия потенциальных угроз. Не думайте, что в браузерах нет собственных средств защиты. Зачастую они намного превосходят некоторые антивирусные программы. Если все проходит успешно, далее подключается антивирус.

Но вот что интересно: в этом временном промежутке производится инициализация подлинности сайта и его издателя. Тут-то и вступает в действие SSL-сертификат. Зачем нужен такой вариант подтверждения, наверное, уже понятно. Браузер получает отклик о благонадежности ресурса и устанавливает соединение. В противном случае он блокируется. Иногда, правда, бывает и так, что блокировка срабатывает совершенно необоснованно, скажем по причине просрочки сертификата или потому, что сама система или антивирус считают какую-то страницу потенциально небезопасной (это будет рассмотрено чуть позже).

Кто выпускает SSL-сертификаты?

На сегодняшний день существует несколько официальных организацией, занимающихся оформлением электронных документов и подписей такого типа. В данном случае имеется в виду SSL-сертификат. Зачем нужен такой электронный документ, нетрудно понять, если исходить из принципов юриспруденции.

Фактически сертификат работает в двух направлениях: подтверждает безопасность использования ресурса пользователем при входе и налагает ответственность за ущерб, нанесенный юзеру, если он именно с этого ресурса подхватил вирус. С другой стороны, даже наличие сертификата не может выступать гарантом того, что связь будет безопасной (достаточно вспомнить атаки на серверы мировых военных ведомств или тот же недавний оффшорный скандал).

Сегодня же признанными официальными организациями, которые выдают подобного рода документы, принято считать следующие:

- COMODO.

- TTHAWTE.

- GeoTrust.

- RapidSSL.

- Symantec и др.

Примечательно, что в этом списке присутствует корпорация Symantec, которая является чуть ли ни первым разработчиком систем защиты, когда той же «Лаборатории Касперского» и в проекте не было. Судя по отзывам людей, использующих такие сертификаты, именно эта компания предоставляет наиболее широкий спектр услуг.

Что получает пользователь при регистрации?

Теперь посмотрим на преимущества, которые получает обычный владелец сайта. Давайте представим себе, что такое корневой сертификат SSL, и зачем он нужен. Как правило, именно он является основным в списке предоставляемых услуг поддержки, хотя в основном пакете таких сертификатов присутствует как минимум три:

- корневой;

- промежуточный;

- сертификат для отдельных доменов.

Не вдаваясь в подробности каждой технологии, можно отметить только то, что при получении сертификата любого уровня тот же владелец сайта получает некие негласные преимущества перед конкурентами. Во-первых, сертификат SSL удостоверяет надежность ресурса, во-вторых, гарантирует безопасное в-третьих, как ни странно это звучит, повышает рейтинг ресурса на уровне поисковых систем, которые, как известно, изначально ищут результаты запросов на доверенных ресурсах.

Где использовать SSL-сертификаты? Тут сразу же можно применить юридический аспект. Грубо говоря, владелец сайта, получив данное удостоверение, снимает с себя всякую ответственность за безопасность ресурса, поскольку организация, выдавшая такой электронный документ, выступает в качестве гаранта. Конечно, проверки производятся чуть ли не ежедневные. И, естественно, изначально предполагается, что на сертифицированном в плане безопасности сайте не буде размещаться так называемый пиратский контент или автоматически срабатывающие вредоносные коды, которые могу нанести ущерб конечному пользователю при входе на сайт или даже при осуществлении операции перенаправления (редиректа).

Проблемы с шифрованным соединением

Итак, зачем нужен SSL-сертификат, мы немного разобрались. Теперь посмотрим на некоторые проблемы, увы, возникающие довольно часто при установке такого шифрованного соединения.

Считается, что сбои могут наблюдаться в случае вирусного заражения, некорректных настроек браузера, блокирования доступа в Интернет на уровне брэндмауэра и антивируса, а также, что выглядит достаточно странно, в связи с некорректной установкой даты и времени на системном таймере (не в Windows, а в BIOS).

Простейшие методы исправления ситуации

Как следует из вышесказанного, бороться с такими ситуациями проще простого. Отключить тот же файрволл или поменять дату в BIOS труда не составит.

Другое дело - браузеры. Каждый разработчик пытается вложить в них максимум функциональных возможностей, которые зачастую могут вызывать конфликты на системном уровне. Иными словами, надстройки и плагины, устанавливаемые пользователем, не всегда распознаются системой адекватно.

В некоторых случаях и система, и браузер пытаются блокировать тот или иной компонент, считая его потенциально небезопасным. К сожалению, именно тут согласованности нет. Поэтому работоспособность даже своего ресурса рекомендуется проверять исключительно на встроенных браузерах Windows (либо Internet Explorer, либо Edge).

Выгодно ли оформлять SSL-сертификат?

Теперь перейдем к вопросу о целесообразности получения того, что называется SSL-сертификат. Зачем нужен такой документ, думается, немного понятно. Однако те же владельцы сайтов задаются больше вопросом стоимости оформления такого документа. Как оказывается, такая услуга обходится достаточно дешево. К примеру, оформление базового пакета Comodo PositiveSSL Certificate в среднем обойдется в 500-550 рублей, рангом выше - около 4 тысяч, самый ответственный - около 8 тысяч рублей.

При этом стоит учесть и предоставляемые гарантии. Так, например, для сертификатов по порядку возрастания гарантия составляет 10, 50 и 100 тысяч долларов США.

Что в итоге?

Что касается выводов, тут каждый пользователь, вернее, владелец сайта или доменного имени, должен принимать решение о целесообразности приобретения такого документа сам. Если говорить о конечных пользователях, у них проблем с доступом к сертифицированным ресурсам возникнуть не должно, разве что при просрочке сертификата. С другой стороны, засилье поисковых систем тоже может сказаться, ведь они в первую очередь обращаются к безопасным сайтам с подтвержденными сертификатами SSL. Так что тут, как говорится, палка о двух концах.

SSL (Secure Sockets Layer - уровень защищенных сокетов) представляет собой криптографический протокол, который обеспечивает защищенную передачу информации в Интернете.

Чаще всего протокол SSL используется с самым распространенным протоколом передачи гипертекста – http. О наличии защищенного соединения свидетельствует суффикс «s» – протокол будет называться https. Стандартный порт http – 80, а https – 443.

Протокол SSL используется в тех случаях, если нужно обеспечить должный уровень защиты информации, которую пользователь передает серверу. На некоторые сайты, которые работают с электронными деньгами (банки, Интернет-магазины, биржи контента), передаются секретные данные. Кроме пароля, это может быть номер и серия паспорта, номер кредитной карты, пин-код и др. Такая информация предоставляет большой интерес для злоумышленников, поэтому если вы используете для передачи незащищенный протокол http, то ваши данные вполне можно перехватить и использовать в корыстных целях. Для предотвращения перехвата секретных сведений компанией Netscape Communications был создан протокол SSL.

Протокол Secure Sockets Layer позволяет передавать зашифрованную информацию по незасекреченным каналам, обеспечивая надежный обмен между двумя приложениями, работающими удаленно. Протокол состоит из нескольких слоев. Первый слой – это транспортный протокол TCP, обеспечивающий формирование пакета и непосредственную передачу данных по сети. Второй слой – это защитный SSL Record Protocol. При защищенной передаче данных эти два слоя являются обязательными, формируя некое ядро SSL, на которое в дальнейшем накладываются другие слои. Например, это может быть SSL Handshake Protocol, позволяющий устанавливать соответствие между ключами и алгоритмами шифрования. Для усиления защиты передаваемой информации на SSL могут накладываться другие слои.

Для шифрования данных используются криптографические ключи различной степени сложности – 40-, 56- и 128-битные. Показатель количества бит отражает стойкость применяемого шифра, его надежность. Наименее надежными являются 40-битные ключи, так как методом прямого перебора их можно расшифровать в течение 24 часов. В стандартном браузере Internet Explorer по умолчанию используются 40- и 56-битные ключи. Если же информация, передаваемая пользователями, слишком важна, то используется 128-битное шифрование. 128-битные криптографические ключи предусмотрены только для версий, поставляемых в США и Канаду. Для того, чтобы обеспечить надежную защиту, вам следует загрузить дополнительный пакет безопасности - security pack.

Для передачи данных с помощью SSL на сервере необходимо наличие SSL-сертификата, который содержит сведения о владельце ключа, центре сертификации, данные об открытом ключе (назначение, сфера действия и т. д.). Сервер может требовать от пользователя предоставления клиентского сертификата, если это предусматривает используемый способ авторизации пользователя.

При использовании сертификата SSL сервер и клиент обмениваются приветственными сообщениями инициализации, содержащими сведения о версии протокола, идентификаторе сессии, способе шифрования и сжатия. Далее сервер отсылает клиенту сертификат или ключевое сообщение, при необходимости требует клиентский сертификат. После нескольких операций происходит окончательное уточнение алгоритма и ключей, отправка сервером финального сообщения и, наконец, обмен секретными данными. Такой процесс идентификации может занимать немало времени, поэтому при повторном соединении обычно используется идентификатор сессии предыдущего соединения.

Нельзя не отметить независимость протокола от программ и платформ, на которых используется SSL, так как этот протокол работает по принципу переносимости. В приложениях заключается основная угроза безопасности передаваемых данных. Это наличие уязвимостей в браузерах.

Таким образом, в настоящее время протокол SSL получил широкое распространение в сети Интернет, так как он обеспечивает достаточно высокий уровень защиты передаваемой между приложениями информации.

Добрый день, уважаемые подписчики, уверен, что в подавляющем большинстве вы слышали такие слова как сертификат безопасности или шифрования, либо SSL сертификат, и я уверен, что большинство из вас даже знает их назначение., если нет, то я вам об этом очень подробно расскажу на личных примерах, все как полагается, после этого вы уже будите более тонко понимать все рубежи безопасности, которые предоставляют нам SSL сертификаты, без них сейчас уже не возможно представить современный IT мир, с его банковскими переводами, электронной почтой smime или интернет магазинами.

Что такое SSL и TLS

Secure Socket Layer или ssl это, технология, призванная сделать доступ к сайтам более надежным и безопасным. Сертификат шифрования позволяет, надежно защитить трафик, передаваемый между браузером пользователя и веб ресурсом (сервером), к которому браузер обращается, все это происходит за счет протокола https. Сделано, это все после того, как бурное развитие интернета привело к огромному количеству сайтов и ресурсов, которые требуют от пользователя ввод личных, персональных данных:

- Пароли

- Номера кредитных карт

- Переписка

Именно эти данные и являются добычей для хакеров, сколько уже было громких дел, с кражей персональной информации и сколько еще будет, ssl сертификат шифрования, призван это минимизировать. Разработкой технологии SSL выступила компания Netscape Communications, позднее она представила Transport Layer Security или проще TLS, это протокол основанный по спецификации SSL 3.0. И Secure Socket Layer и Transport Layer Security призваны обеспечить передачу данных между двумя узлами по интернету.

SSL и TLS не имеют принципиальных различий в своей работе, могут даже быть использованы на одном сервере одновременно, делается это исключительно из соображений обеспечения работы новых устройств и браузеров, так и устаревших, где Transport Layer Security не поддерживается.

Если рассматривать современный интернет, то там в качестве сертификата безопасности сервера и шифрования используется TLS, просто знайте это

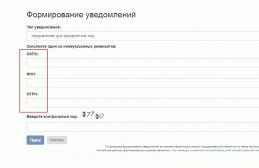

Для примера откройте сайт Яндекса, я это делаю в Google Chrome, там на против адресной строки есть значок замка, щелкаем по нему. Тут будет написано, что подключение к веб-сайту защищено и можно нажать подробнее.

сразу видим значок Secure TLS connection, как я и говорил, большая часть интернет ресурсов именно на этой технологии. Давайте посмотрим сам сертификат, для этого жмем View certificate.

В поле о сведениях о сертификате видим его предназначение:

- Обеспечивает получение идентификации от удаленного компьютера

- Подтверждает удаленному компьютеру идентификацию вашего компьютера

- 1.2.616.1.113527.2.5.1.10.2

Всегда нужно знать историю, как сертификат шифрования эволюционировал и какие у него выходили версии. Так как зная это и принцип работы, будет проще искать решение проблем.

- SSL 1.0 > данная версия в народ так и не попала, причины, возможно нашли его уязвимость

- SSL 2.0 > эта версия ssl сертификата была представлена в 1995 году, на стыке тысячелетий, она так же была с кучей дыр безопасности, сподвигнувшие компанию Netscape Communications к работе над третье версией сертификата шифрования

- SSL 3.0 > пришел на смену SSL 2.0 в 1996 году. Стало это чудо развиваться и в 1999 году крупные компании Master Card и Visa купили коммерческую лицензию на его использование. Из 3.0 версии появился TLS 1.0

- TLS 1.0 > 99 год, выходит обновление SSL 3.0 под названием TLS 1.0, проходит еще семь лет, интернет развивается и хакеры не стоят на месте, выходит следующая версия.

- TLS 1.1 > 04.2006 это его отправная точка, было исправлено несколько критичных ошибок обработки, а так же появилась защита от атак, где делался режим сцепления блоков шифротекста

- TLS 1.2 > появился в августе 2008

- TLS 1.3 > появится в конце 2016 года

Принцип работы TLS и SSL

Давайте разбираться как работает протоколы SSL и TLS. Начнем с основ, все сетевые устройства имеют четко прописанный алгоритм общения друг с другом, называется он OSI, который порезан на 7 уровней. В ней есть транспортный уровень отвечающий за доставку данных, но так как модель OSI это некая утопия, то сейчас все работаю по упрощенной модели TCP/IP, из 4 уровней. Стек TCP/IP, сейчас стандарт передачи данных в компьютерных сетях и он включает в себя, большое количество известных вам протоколов прикладного уровня:

Список можно продолжать очень долго, так их более 200 наименований. Ниже представлена схема сетевых уровней.

Ну и схема стека SSL/TLS, для наглядности.

Теперь все тоже самое простым языком, так как не всем понятны эти схемы и принцип работы ssl и tls не понятен. Когда вы открываете например мой блог сайт, то вы обращаетесь по прикладному протоколу http, при обращении сервер видит вас и передает на ваш компьютер данные. Если это представить схематично, то это будет простая матрешка, прикладной протокол http, кладется в стек tcp-ip.

Если бы на сайт стоял бы сертификат шифрования TLS, то матрешка протоколов была бы посложнее и выглядела бы вот так. Тут прикладной протокол http, кладется в SSL/TLS, который в свою очередь кладется в стек TCP/IP. Все тоже самое, но уже зашифровано, и если хакер перехватит эти данные по пути их передачи, то получит всего навсего цифровой мусор, а вот расшифровать данные может только та машина, которая устанавливала соединение с сайтом.

Этапы установки соединения SSL/TLS

Вот еще одна красивая и наглядная схема создания защищенного канала.

Установка соединения SSL/TLS на уровне сетевых пакетов

На иллюстрации, черные стрелки показывают сообщения, которые отправляются открытым текстом, синие - это сообщения, подписанные открытым ключом, а зеленые - это сообщения, отправленные с помощью шифрования объёмных данных и того MAC, о которых стороны договорились в процессе переговоров.

Ну и подробно про каждый этап обмена сетевых сообщений протоколов SSL/TLS.

- 1. ClientHello > пакет ClientHello делает предложение со списком поддерживаемых версий протоколов, поддерживаемые наборы шифров в порядке предпочтения и список алгоритмов сжатия (обычно NULL). Еще от клиента приходит случайное значение 32 байта, его содержимое указывает отметку текущего времени, его позже будут использовать для симметричного ключа и идентификатора сессии, который будет иметь значение ноль, при условии, что не было предыдущих сессий.

- 2. ServerHello > пакет ServerHello, отсылается сервером, в данном сообщении идет выбранный вариант, алгоритма шифрования и сжатия. Тут так же будет случайное значение 32 байта (отметка текущего времени), его также используют для симметричных ключей. Если ID текущей сессии в ServerHello имеет значение ноль, то создаст и вернёт идентификатор сессии. Если в сообщении ClientHello был предложен идентификатор предыдущей сессии, известный данному серверу, то протокол рукопожатия будет проведён по упрощённой схеме. Если клиент предложил неизвестный серверу идентификатор сессии, сервер возвращает новый идентификатор сессии и протокол рукопожатия проводится по полной схеме.

- 3.Certificate (3) > в данном пакете сервер отправляет клиенту свой открытый ключ (сертификат X.509), он совпадает с алгоритмом обмена ключами в выбранном наборе шифров. Вообще можно сказать в протоколе, запроси открытый ключ в DNS, запись типа KEY/TLSA RR. Как я писал выше этим ключом будет шифроваться сообщение.

- 4. ServerHelloDone > Сервер говорит, что сессия установилось нормально.

- 5. ClientKeyExchange > Следующим шагом идет отсылка клиентом ключа pre-master key, используя случайные числа (или отметки текущего времени) сервера и клиента. Данный ключ (pre-master key) как раз и шифруется открытым ключом сервера. Данное сообщение может расшифровать только сервер, с помощью закрытого ключа. Теперь оба участника вычисляют общий секретный ключ master key из ключа pre-master.

- 6. ChangeCipherSpec - клиент > смысл пакета, указать на то, что теперь весь трафик, который идет от клиента, будет шифроваться, с помощью выбранного алгоритма шифрования объёмных данных и будет содержать MAC, вычисленный по выбранному алгоритму.

- 7. Finished - клиент > Это сообщение содержит все сообщения, отправленные и полученные во время протокола рукопожатия, за исключением сообщения Finished. Оно шифруется с помощью алгоритма шифрования объемных данных и хэшируется с помощью алгоритма MAC, о которых договорились стороны. Если сервер может расшифровать и верифицировать это сообщение (содержащее все предыдущие сообщения), используя независимо вычисленный им сеансовый ключ, значит диалог был успешным. Если же нет, на этом месте сервер прерывает сессию и отправляет сообщение Alert с некоторой (возможно, неконкретной) информацией об ошибке

- 8. ChangeCipherSpec - сервер > пакет, говорит, что теперь весь исходящий трафик с данного сервера, будет шифроваться.

- 9.Finished - сервер >Это сообщение содержит все сообщения, отправленные и полученные во время протокола рукопожатия, за исключением сообщения Finished

- 10. Record Protocol (протокол записи) > теперь все сообщения шифруются ssl сертификатом безопасности

Как получить ssl сертификат безопасности

Давайте теперь поймем где взять сертификат шифрования, или как получить ssl сертификат безопасности. Способов конечно несколько, есть как платные, так и бесплатные.

Бесплатный способ получить tls сертификат безопасности

Этот способ, подразумевает использование самоподписного сертификата (self-signed), его можно сгенерировать на любом веб-сервере с ролью IIS или Apache. Если рассматривать современные хостинги, то в панелях управления, таких как:

- Directadmin

- ISPmanager

- Cpanel

там это штатный функционал. Самый большой плюс в самоподписных сертификатах шифрования, это то, что они бесплатные и начинаются, сплошные минусы, так как никто кроме вас не доверяет этому сертификату, вы наверняка видели в браузерах вот такую картину, где сайт ругается на сертификат безопасности.

Если у вас самоподписный сертификат, используется исключительно для внутренних целей, то это нормально, а вот для публичных проектов, это будет огромный минус, так как ему никто не доверяет и вы лишитесь большого числа клиентов или пользователей, которые у видя ошибку сертификата безопасности в браузере, сразу его закроют.

Давайте смотреть как можно получить ssl сертификат безопасности, для этого формируется запрос на выпуск сертификата, называется он CSR запрос (Certificate Signing Request). Делается это чаще всего у специальной компании в веб форме, которая спросит вас несколько вопросов, про ваш домен и вашу компанию. Как только вы все внесете, сервер сделает два ключа, приватный (закрытый) и публичный (открытый). Напоминаю открытый ключ не является конфиденциальным, поэтому вставляется в CSR запрос. Вот пример Certificate Signing Request запроса.

Все эти не понятные данные легко можно интерпретировать специальными CSR Decoder сайтами.

Примеры двух сайтов CSR Decoder:

- http://www.sslshopper.com/csr-decoder.html

- http://certlogik.com/decoder/

Состав CSR запроса

- Common Name: доменное имя, которое мы защищаем таким сертификатом

- Organization: название организации

- Organization Unit: подразделение организации

- Locality: город, где находится офис организации

- State: область или штат

- Country:двухбуквенный код, страны офиса

- Email: контактный email технического администратора или службы поддержки

Как только Certificate Signing Request сгенерирован, можно начинать оформлять заявку на выпуск сертификата шифрования. Центр сертификации будет производить проверку, всех данных указанных вами в CSR запросе, и если все хорошо, вы получите свой ssl сертификат безопасности и вы его сможете использовать для https. Теперь ваш сервер, автоматом сопоставит выпущенный сертификат, со сгенерированным приватным ключом, все вы можете шифровать трафик подключения клиента к серверу.

Что такое центр сертификации

Что такое CA - Certification Authority или центр сертификации, читайте по ссылке слева, я подробно рассказал об этом там.

Какие данные содержит в себе SSL сертификат

В сертификате хранится следующая информация:

- полное (уникальное) имя владельца сертификата

- открытый ключ владельца

- дата выдачи ssl сертификата

- дата окончания сертификата

- полное (уникальное) имя центра сертификации

- цифровая подпись издателя

Какие существуют виды SSL сертификатов шифрования

Основных видов сертификатов безопасности три:

- Domain Validation - DV > Это сертификат шифрования, который только подтверждает доменное имя ресурса

- Organization Validation - OV > Это сертификат шифрования, который подтверждает организацию и домен

- Extendet Validation - EV > Это сертификат шифрования, который имеет расширенную проверку

Назначение Domain Validation - DV

И так сертификаты шифрования, подтверждающие только домен ресурса, это самые распространенные в сети сертификаты, их делают всех быстрее, автоматически. Когда вам нужно проверить такой сертификат безопасности, отправляется email с гиперссылкой, кликая по которой подтверждается выпуск серта. Хочу отметить, что письмо вам отправят, только не подтвержденный email (approver email), указанный при заказе сертификата шифрования.

approver email так же имеет требования, логично, что если вы заказываете сертификаты шифрования для домена, то и электронный ящик должен быть из него, а не mail или rambler, либо он должен быть указан в whois домена и еще одно требование название approver email, должно быть по такому шаблону:

- webmaster@ваш домен

- postmaster@ваш домен

- hostmaster@ваш домен

- administrator@ваш домен

- admin@

Я обычно беру ящик postmaster@ваш домен

Сертификат tls-ssl подтверждающие доменное имя выпускаются, когда CA произвел валидацию того, что заказчик обладает правами на доменное имя, все остальное, что касается организации в сертификате не отображается.

Назначение Organization Validation - OV

Сертификаты шифрования tls-ssl, будет содержать название вашей организации, его получить частное лицо просто не сможет, его культурно пошлют регистрировать ИП. Делается он от 3 до десяти рабочих дней, все зависит от центра сертификации, который его будет выпускать.

Назначение Extendet Validation - EV

И так, вы направили CSR запрос на выпуск сертификата шифрования для вашей организации, CA начинает проверять, реально ли ИП рога и копыта существуют, как в CSR и принадлежит ли ей домен указанный в заказе.

- Могут посмотреть есть ли организация международных желтых страницах, кто не знает, что это такое, то это телефонные справочники в Америке. Проверяют так не все CA.

- Смотрят whois домена у вашей организации, делают это все центры сертификации, если в whois нет ни слова о вашей организации, то с вас будут требовать гарантийное письмо, что домен ваш.

- Свидетельство о государственной регистрации ЕГРИП или ЕГРЮЛ

- Могут проверить ваш номер телефона, запросив счет у вашей телефонной компании, в котором будет фигурировать номер.

- Могут позвонить и проверить наличие компании по этому номеру, попросят к телефону человека указанного администратором в заказе, так что смотрите, чтобы человек знал английский.

Сам сертификат шифрования extendet Validation - EV, самый дорогой и получается всех сложнее, у них кстати есть green bar, вы его точно видели, это когда на сайте в адресной строке посетитель видит зеленую стоку с названием организации. Вот пример клиент банка от сбербанка.

К расширенным сертификатам шифрования (extendet Validation - EV) самое большое доверие, это и логично вы сразу видите, что компания существует и прошла жесткие требования к выдаче сертификата. SSL cертификаты extendet Validatio делаются CA, только при выполнении двух требований, что организация владеет нужным доменом и, что она сама существует в природе. При выпуске EV SSL сертификатов, существует строгий регламент, в котором описаны требования перед выпуском EV сертификата

- Должен проверить правовую, физическую и операционную деятельности субъекта

- Проверка организации и ее документов

- Право владения доменом, организации

- Проверить, что организация полностью авторизована для выпуска EV сертификата

SSL cертификаты extendet Validatio выпускаются примерно от 10-14 дней, подходят как для некоммерческих организаций, так и для государственных учреждений.

Типы SSL сертификатов шифрования

Следующим важным вопросом, будет какие типы SSL - TLS сертификатов шифрования существуют, и их отличия и стоимость.

- Обычные SSL сертификаты > это самые распространенные сертификаты, делаются автоматически, для подтверждения только домена. Стоят в среднем 18-22 доллара.

- SGC сертификаты > это SSL - TLS сертификаты с поддержкой, более высокого уровня шифрования. Они в основном идут для старперных браузеров, у которых есть поддержка только 40-56 битное шифрование. SGC принудительно повышает уровень шифрования, до 128 бит, что в несколько раз выше. Так как XP доживает свои последние годы, скоро SGC сертификаты шифрования не будут нужны. Стоит это чудо около 300-ста баксов за год.

- Wildcard сертификаты > Требуются, для субдоменов вашего основного домена. Простой пример мой блог сайт, если я покупаю Wildcard, то имею возможно его вешать на все домены 4 уровня у себя, *.сайт. Стоимость Wildcard сертификатов шифрования варьируется от количества поддоменов, от 190 баксов.

- SAN сертификаты > Допустим у вас есть один сервер, но на нем хостятся много разных доменов, вот SAN сертификат можно повесить на сервер и все домены будут использовать его, стоит от 400 баксов в год.

- EV сертификаты > про расширенные мы уже все обсудили выше, стоят от 250 баксов в год.

- Сертификаты c поддержкой IDN доменов

список сертификатов, у которых есть такая поддержка, IDN доменов:

- Thawte SSL123 Certificate

- Thawte SSL Web Server

- Symantec Secure Site

- Thawte SGC SuperCerts

- Thawte SSL Web Server Wildcard

- Thawte SSL Web Server with EV

- Symantec Secure Site Pro

- Symantec Secure Site with EV

- Symantec Secure Site Pro with EV

Полезные утилиты:

- OpenSSL - самая распространенная утилита для генерации открытого ключа (запроса на сертификат) и закрытого ключа.

http://www.openssl.org/ - CSR Decoder - утилита для проверки CSR и данных, которые в нем содержаться, рекомендую использовать перед заказом сертификата.

http://www.sslshopper.com/csr-decoder.html или http://certlogik.com/decoder/ - DigiCert Certificate Tester - утилита для проверки корректно самого сертификата

http://www.digicert.com/help/?rid=011592

http://www.sslshopper.com/ssl-checker.html

В будущих статьях, мы еще сами по настраиваем CA и будем на практике использовать SSL/TLS сертификаты шифрования.

Что такое HTTPS?

Все наши запросы в Интернете представляют собой обмен данными. Информация от пользователя к серверу и обратно поступает по открытому протоколу передачи данных HTTP (HyperText Transfer Protocol). Он лежит в основе работы сети. Однако у HTTP есть недостаток — отсутствие защиты шифрованием. Из-за этого личная информация пользователей (пароли, номера банковских карт, паспортные данные) может быть украдена третьими лицами. Для защиты информации был внедрён HTTPS — протокол безопасного соединения.

При работе по HTTPS браузер пользователя и сервер обмениваются ключами. Сервер также отправляет сертификат, подтверждающий, что он является именно тем сервером, к которому обращался пользователь. Браузер устанавливает подлинность ключа . Если ключ не подделан, браузер пользователя и сервер доверяют друг другу и выбирают шифр на одну сессию (один сеанс обмена запросами и ответами), чтобы исключить возможность вмешательства третьих лиц.

Для чего нужен SSL-сертификат?

Чтобы ваш сайт работал по протоколу HТТPS, необходимо установить SSL-сертификат безопасности . После установки сертификата данные, которыми пользователи обмениваются с сервером, будут надёжно защищены от третьих лиц специальными ключами шифрования.

Все популярные браузеры поддерживают шифрованное соединение. Чтобы узнать, работает ли сайт по HTTPS, присмотритесь к URL в адресной строке. Если адрес начинается с https:// и перед ним отображается зелёный замок, разработчик сайта позаботился о безопасности пользовательских данных:

Где применяется HTTPS?

В настоящее время использование протокола HTTPS — признак хорошего тона. HTTPS демонстрирует посетителям сайта, что они могут без опасений оставлять на нём личную информацию и совершать транзакции. Также он служит для SEO-продвижения проекта — позволяет занять более высокую позицию в поисковой выдаче. Поисковые системы (Google, Яндекс и пр.) дорожат доверием аудитории и выше ранжируют сайты, которые работают через безопасное соединение.

- электронные платёжные системы и сайты магазинов;

- социальные сети и сайты, на которых пользователи оставляют личную информацию;

- ресурсы, для которых важна статусность.

Установка SSL-сертификата на сайт гарантирует:

- подлинность соответствия ресурса подписям в сертификате, что положительно сказывается на уровне доверия посетителей к вашему сайту;

- целостность передаваемой информации. На время передачи информации от сервера к браузеру гарантируется отсутствие изменений или потерь данных;

- конфиденциальность . За счёт использования 256-разрядного шифрования данных информация, передаваемая между вашим сервером и браузером посетителя, недоступна для просмотра и изменения посторонним лицам.

Как перейти с HTTP на HTTPS?

Если ваш сайт обслуживается на хостинге сайт, выполните следующие шаги:

- 1 Закажите SSL-сертификат или подключите бесплатный SSL-сертификат при регистрации домена или услуги хостинга в сайт. Подробнее о заказе SSL читайте в разделе .

- 2 Активируйте сертификат по соответствующей инструкции из раздела

Перед тем как приступить к разбору темы - маленькое отступление: в январе 2017 года сайт перешел на безопасный протокол https (и вам советует). Также предлагаем и вам помощь в переезде на безопасный протокол . Зачем? Как это сделать? И какой период лучше всего выбрать? Вот об этом сейчас и расскажем.

В статье пойдет речь о переезде сайтов на безопасный протокол HyperText Transfer Protocol Secure (https) . Тема на сегодняшний день считается «заезженной» и рассмотрена на многих ресурсах, но от этого она не становится менее актуальной. Читатели нашего блога и постоянные клиенты часто интересуются - как переехать на https? Зачем мне переходить на https? Нужен ли https для моего сайта? Чтобы ответить на все вопросы разом и помочь тем, кто все еще не разобрался в вопросе, мы и написали эту статью.

Для начала давайте разберемся, что такое https? HyperText Transfer Protocol Secure - это безопасный расширенный протокол http с ключом шифрования для передачи данных или гипертекста (термин «гипертекст» был введен в 1965 американский социологом, философом и первооткрывателем в области информационных технологий Нельсоном, Теодором Холмом), примером гипертекста являются веб-страницы - документы HTML.

HTTPS не является отдельным протоколом. Это обычный HTTP, работающий через шифрованные механизмы SSL и TLS.

Что такое SSL и TLS

SSL - (secure sockets layer - уровень защищённых сокетов) - набор правил с более безопасной связью, регламентирующих применение шифровальных (криптографических) преобразований и алгоритмов в информационных процессах.

TLS - (Transport Layer Security - безопасность транспортного уровня) - протокол, основанный на спецификации протокола SSL версии 3.0. Хотя имена SSL и TLS взаимозаменяемы, они всё-таки отличаются, так как каждое описывает другую версию протокола.

С терминологией более менее разобрались, теперь переходим к тому, как заставить наш сайт работать на https.

Для того, чтобы заставить наш веб-сервер принимать и обрабатывать https-соединение, необходимо установить в систему SSL сертификат.

SSL сертификат - уникальная цифровая подпись вашего сайта, основанная на двух типах криптографических ключей - приват и паблик.

Публичный ключ не является секретным и он присутствует в запросе.

Приватный ключ располагается на вашем сервере и должен быть известен только вам.

Помимо паблик ключа, в сертификате содержатся также и другие сведения: версия, серийный номер, время действия сертификата, издатель и другие данные.

В частности, время действия сертификата очень важно. Браузеры не будут считать ключ валидным, если время действия ключа еще не наступило или (что случается чаще) уже закончилось.

Более подробную информацию об уже установленном на сайте сертификате вы можете посмотреть с помощью специальных сервисов, таких как:

https://www.ssllabs.com/ssltest/index.html - он передоставит расширенную техническую информацию о сертификате.

https://cryptoreport.websecurity.symantec.com/checker/views/certCheck.jsp - проверит, насколько верно установлен сертификат.

Типы SSL сертификатов по валидации

Что такое SSL сертификат и зачем он нужен вроде разобрались).

Теперь давайте разберем их типы по валидации:

Самоподписанный сертификат. Оговорюсь сразу, данный вид сертификата НЕ подойдет 99% пользователям. Плюс у данного сертификата один - цена (он совершенно бесплатен). Самый весомый минус - при переходе на ваш сайт из поисковой системы или по любому другому заходу пользователю будут показаны вот такие сообщения:

Цена: 0 руб.

Валидация по домену (Domain Validated) - SSL-сертификат, при оформлении которого производится только проверка доменного имени. Также данные сертификаты называют сертификатами начального уровня доверия. Подойдут практически 90% владельцев сайтов. Являются самыми распространенными. Подходят как физическим, так и юридическим лицам. Выдача данного сертификата, как правило, производится в течение суток.

Вид в адресной строке:

Цена: может колебаться от 800 руб./год до 3000 руб./год (хотя эта цифра не предел).

Валидация организации (Organization Validation) - сертификат с повышенной надежностью. При выдаче сертификата производится проверка компании, проверяется не только право владения доменом и принадлежность веб-сайта организации, но и существование компании как таковой. Доступен только юридическим лицам. При выдаче данного сертификата могут быть запрошены следующие документы: свидетельство ИНН/КПП, свидетельство ОГРН, свидетельство о регистрации доменного имени, и.т.д.

Вид в адресной строке:

Цена: может колебаться от 2000 руб./год до 35000 руб./год .

Расширенная валидация (Extended Validation) - сертификат с самым высоким уровнем аутентификации между всеми типами SSL сертификатов. Не подойдет 99% «смертных» из-за своей цены и способа проверки. Предназначен для крупных корпораций. Доступен только юридическим лицам. Зеленая адресная строка браузера отображает название компании и обеспечивает визуальное подтверждение безопасности вашего сайта.

Вид в адресной строке:

Цена: может колебаться от 12000 руб./год до 150000 руб./год .

Еще существует отдельный вид сертификатов, о котором нельзя не сказать - это сертификаты Wildcard . Данный вид сертификата стоит выбрать, если у вас структура сайта представлена в виде поддоменов. Или требуется защита передаваемой информации на субдоменах. На некоторых хостингах данный вид представлен в виде опции.

Цена: может колебаться от 1500 руб./год до 35000 руб./год .

Также для реализации https соединения на некоторых хостингах требуется оплата выделенного IP, цена которого может быть равна

1200 руб./год

.

Если у вас возникнут проблемы с установкой или выбором SSL сертификата, вы всегда можете обратиться к своей хостинг-компании или к нам (цена рассчитывается индивидуально).

Теперь давай разберем, для чего вы прочитали 5716 байт предыдущего текста, и ответим на вопрос - для чего нам нужно переходить на https.

Для чего нужно переходить на https?

Причин несколько и все весомые:

Подходим к завершающей части и ответу на вопрос - как корректно переехать на https с минимальными потерями.

Инструкция по переезду на https

Вот вроде и все. Если сомневаетесь, что справитесь своими силами, обращайтесь к нам . Посмотрим ваш сайт, сориентируем по стоимости и поможем с переездом.

При подготовке материала мы ориентировались на официальные источники Яндекса и Google. Однако, отмечу, что 20 марта 2017 г. в блоге Яндекса была опубликована новая информация по переезду на HTTPS . В связи с этим многим может показаться, будто Яндекс сообщает, о том, что нет необходимости соблюдать пункт №7 данной статьи. В материалах Яндекса это вопрос №4.

Однако обращаем ваше внимание, что в комментариях к этому же материалу Елена Першина (сотрудник компании Яндекс) отвечает Бакалову Игорю: «Редирект лучше настраивать, когда большая часть страниц http-версии будет исключена из поиска», что соответствует рекомендациям из пункту №7 настоящей статьи.