Это совокупность участников сертификации, осуществляющих ее по установленным правилам. Данные системы создаются Федеральной службой по техническому и экспортному контролю, Федеральной службой безопасности, Министерством обороны и Службой внешней разведки Российской Федерации, уполномоченными проводить работы по сертификации средств защиты информации в пределах компетенции, определенной для них законодательными и иными нормативными актами Российской Федерации (они именуются - федеральные органы по сертификации). Так, например, системы сертификации средств криптографической защиты информации (СКЗИ), в том числе электронной цифровой подписи и электронного ключа на основе криптоалгоритма, создаются ФСБ России , на которую также возложены функции :

Осуществлять регулирование в области разработки, производства, реализации, эксплуатации криптографических средств и защищенных с их использованием систем и комплексов телекоммуникаций, расположенных на территории Российской Федерации, а также в области предоставления услуг по шифрованию информации в Российской Федерации;

Осуществлять государственный контроль за организацией и функционированием криптографической безопасности информационно-телекоммуникационных систем, систем шифрованной, засекреченной и иных видов специальной связи в подразделениях государственных органов и организаций на территории России, а также в ее учреждениях, находящихся за границей.

Для решения этих и ряда других смежных задач в структуре ФСБ России создано единственное в стране профильное учебное заведение - Академия криптографии Российской Федерации .

Сертификация средств защиты информации осуществляется на основании требований государственных стандартов , нормативных документов, утверждаемых Правительством Российской Федерации и федеральными органами по сертификации в пределах их компетенции. В каждой системе сертификации разрабатываются положение о ней, а также перечень средств защиты информации, подлежащих сертификации, и требования, которым эти средства должны отвечать.

Сертификационные испытания СЗИ производят испытательные лаборатории федеральных органов по сертификации, которые несут ответственность за полноту испытаний и достоверность полученных результатов .

Изготовление и реализация СЗИ на территории России осуществляются исключительно при наличии сертификата. При этом изготовители (продавцы) должны иметь лицензию на соответствующий вид деятельности, связанный с оборотом СЗИ .

Лицензия является официальным документом, который разрешает выполнение на определенных условиях конкретного вида деятельности в течение установленного срока. Лицензия действительна на всей территории Российской Федерации, а также в учреждениях Российской Федерации, находящихся за границей. Например, постановлением Правительства Российской Федерации от 29.12.2007 г. № 957 были утверждены положения о лицензировании отдельных видов деятельности, связанных с шифровальными (криптографическими) средствами, а именно о лицензировании:

Деятельности по распространению шифровальных (криптографических) средств;

Деятельности по техническому обслуживанию шифровальных (криптографических) средств;

Предоставления услуг в области шифрования информации;

Разработки, производства шифровальных (криптографических) средств, защищенных с использованием шифровальных (криптографических) средств информационных и телекоммуникационных систем.

В соответствии с п. 2 названного постановления к шифровальным (криптографическим) средствам относятся:

а) средства шифрования - аппаратные, программные и аппаратно-программные средства, системы и комплексы, реализующие алгоритмы криптографического преобразования информации и предназначенные для защиты информации при передаче по каналам связи и (или) для защиты информации от несанкционированного доступа при ее обработке и хранении;

б) средства имитозащиты - аппаратные, программные и аппаратно-программные средства, системы и комплексы, реализующие алгоритмы криптографического преобразования информации и предназначенные для защиты от навязывания ложной информации;

в) средства электронной цифровой подписи - аппаратные, программные и аппаратно-программные средства, обеспечивающие на основе криптографических преобразований реализацию хотя бы одной из следующих функций: создание электронной цифровой подписи с использованием закрытого ключа электронной цифровой подписи, подтверждение с использованием открытого ключа электронной цифровой подписи подлинности электронной цифровой подписи, создание закрытых и открытых ключей электронной цифровой подписи;

г) средства кодирования - средства, реализующие алгоритмы криптографического преобразования информации с выполнением части преобразования путем ручных операций или с использованием автоматизированных средств на основе таких операций;

д) средства изготовления ключевых документов (независимо от вида носителя ключевой информации);

е) ключевые документы (независимо от вида носителя ключевой информации).

Вместе с тем требования данного Положения не распространяется на деятельность по распространению (п. 3):

Шифровальных (криптографических) средств, являющихся компонентами доступных для продажи без ограничений посредством розничной торговли, либо сделок по почтовым запросам, либо электронных сделок, либо сделок по телефонным заказам программных операционных систем, криптографические возможности которых не могут быть изменены пользователями, которые разработаны для установки пользователем самостоятельно без дальнейшей существенной поддержки поставщиком и техническая документация (описание алгоритмов криптографических преобразований, протоколы взаимодействия, описание интерфейсов и т. д.) на которые является доступной, в том числе для проверки;

Персональных кредитных карточек со встроенной микроЭВМ, криптографические возможности которых не могут быть изменены пользователями;

Портативных или мобильных радиотелефонов гражданского назначения (типа радиотелефонов, предназначенных для использования в коммерческих гражданских системах сотовой радиосвязи), которые не имеют функции сквозного шифрования;

Приемной аппаратуры радиовещания, коммерческого телевидения или иной аппаратуры коммерческого типа для вещания на ограниченную аудиторию без шифрования цифрового сигнала, в которой шифрование ограничено функциями управления видео- или аудиоканалами;

Специально разработанных и применяемых только для банковских и финансовых операций шифровальных (криптографических) средств в составе терминалов единичной продажи (банкоматов), криптографические возможности которых не могут быть изменены пользователями;

Специально разработанных и применяемых только в составе контрольно-кассовых машин шифровальных (криптографических) средств защиты фискальной памяти;

Шифровальных (криптографических) средств независимо от их назначения, реализующих симметричные криптографические алгоритмы и обладающих максимальной длиной криптографического ключа менее 40 бит, а также реализующих асимметричные криптографические алгоритмы, основанные либо на разложении на множители целых чисел, либо на вычислении дискретных логарифмов в мультипликативной группе конечного поля, либо на дискретном логарифме в группе, отличной от названной, и обладающих максимальной длиной криптографического ключа 128 бит.

Анализ материалов следственной и судебной практики показал, что чаще всего при нарушении авторских и смежных прав в отношении программ для ЭВМ и баз данных преступниками подделывается такое их средство технической защиты, как электронноцифровой ключ (ЭЦК). Он используется исключительно для защиты электронного документа от неправомерного использования и ознакомления с его содержанием.

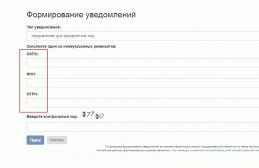

Электронно-цифровой ключ, также как и обычный - металлический, используется в совокупности с «запирающим устройством (замком)». Роль «замка» выполняет специальная служебная программа для ЭВМ - драйвер ЭЦК. При попытке запуска защищенной программы на исполнение или создания и запуска ее копии драйвер прерывает исполнение этого процесса, обращается к коммутационному порту ЭВМ, проверяет наличие в нем ЭЦК, сверяет его программный код со своим и в случае совпадения возобновляет прерванный ранее процесс (рис. 11).

Рис. 11. Принцип работы программы для ЭВМ, защищенной электронно-цифровым ключом

Таким образом, применительно к технической стороне вопроса электронно-цифровой ключ - это совокупность знаков, значение которой система использует для определения того, должен ли защищенный ресурс быть доступным процессу, выдавшему данное значение ключа . Указанная совокупность знаков находится в электронноцифровой форме на материальном носителе, в качестве которого выступает интегральная микросхема. Конструктивно она может быть оформлена в виде:

Обычного USB-накопителя данных (USB-ключ, подключаемый к стандартному USB-порту компьютера);

Специального переходного устройства в форме разъемной колодки, подключаемой к стандартному LPT- (COM) порту (LPT-ключ);

Металлической таблетки (ключ «iButton»);

Уникального проводного переходного устройства, подключаемого к клавиатурному порту ПЭВМ и разъему провода клавиатуры (клавиатурный ключ).

В настоящее время наибольшее распространение получили следующие виды электронно-цифровых ключей и основанные на них программно-аппаратные средства защиты электронных документов:

- «HASP» (Hardware Against Software Piracy - аппаратное средство для защиты программного обеспечения от пиратов);

- «HardLock» (аппаратный замок);

- «iButton» (Intellectual Button - интеллектуальная кнопка).

Средство защиты электронных документов «HASP» состоит из таких компонентов, как:

Электронный ключ;

Специальное программное обеспечение для адаптации защищаемого программного продукта к электронному ключу, инсталляции драйверов защиты в компьютерную систему пользователя (на машинный носитель), кодирования данных и управления режимами работы ключа (локально или по сети ЭВМ с использованием ЭЦП);

Электронная инструкция пользователя, в которой изложены правила эксплуатации «HASP», порядок работы с ключом, схемы и методы защиты программ для ЭВМ и других электронных документов, способы обнаружения признаков подделки ключа и алгоритм действий пользователя в нештатных ситуациях.

Рассматриваемое средство защиты бесконфликтно работает с большинством современных аппаратных платформ ЭВМ и операционных систем, в связи с чем ключами «HASP» в настоящее время защищается более 2/3 коммерческих программ для ЭВМ, производимых и продаваемых на территории стран СНГ и Балтии .

Каждый ключ «HASP» содержит прикладную уникальную интегральную микросхему (Application Specific Integrated Circuit - ASIC-чип) для работы в LPT- (СОМ-) порту системного блока ЭВМ или специализированный защищенный микроконтроллер для использования в USB-порту ПЭВМ. По своему строению эти микросхемы состоят из двух основных компонентов: крипто-процессора, используемого для кодирования и декодирования потоков данных, посылаемых защищенной программой ключу в процессе работы, и электрически стираемого программируемого постоянного запоминающего устройства (ЭСППЗУ) или «EEPROM-памяти» (Electrically Erasable Programmable Read-only memory - электрически стираемая программируемая только читаемая память), как его чаще всего называют . В ЭСППЗУ в электронно-цифровой форме записывается различная служебная информация, которая может быть многократно перезаписана и считана, а именно:

Серийный номер ключа;

Неизменяемый уникальный код пользователя ключа - комбинация из 5-7 букв и цифр (печатается также графическими знаками на этикетке и корпусе ключа);

Служебные программы - драйверы и приложения, обеспечивающие работу ключа (технологическую коммутацию, программноаппаратную адаптацию, шифрование/дешифрование данных и др.);

Информация пользователя ключа (режим доступа к защищенному электронному документу и др.).

Объем памяти ключа составляет 512 байт. Микросхема выдерживает до 100 тыс. циклов перезаписи каждой ячейки памяти и гарантированно хранит записанную компьютерную информацию в течение не менее 10 лет .

Рассматриваемая технология позволяет «привязать» каждую копию электронного документа к конкретному ключу «HASP», контролировать процесс их распространения и использования, в том числе в сети ЭВМ.

Доступ на использование защищенного электронного документа (его чтение, редактирование, копирование и т. д.) разрешается в случаях если:

К ЭВМ, системе ЭВМ или их сети, на машинных носителях которых он содержится, подключен оригинальный ключ «HASP», соответствующий данному электронному документу;

Количество пользователей электронного документа в компьютерной сети не превышает число, записанное в памяти ключа (устанавливается изготовителем документа с помощью вышеуказанных средств «HASP»).

Система защиты «HardLock» включает электронный ключ «HardLock», карту криптографического программирования ключей (Crypto-Programmer Card) и программное обеспечение, позволяющее за короткий промежуток времени профессионально и быстро создать защиту для файлов данных и других электронных документов.

По внешним признакам и внутреннему строению ключ «HardLock» напоминает «HASP». Он также базируется на микроэлектронном изделии - интегральной микросхеме ASlC, состоящей из микропроцессора, EEPROM-памяти и работающей под управлением уникального программного обеспечения.

ASIC имеет сложную внутреннюю организацию и нетривиальные алгоритмы работы, которые практически невозможно реализовать на аппаратном уровне с помощью стандартных наборов микросхем типа PAL, GAL или PEEL.

Ключ «HardLock» программируется с помощью вышеуказанной криптокарты, после чего позволяет зашифровывать и расшифровывать данные блоками по 64 бита. Количество комбинаций кода равно 248. Напряжение питания микросхемы ASIC составляет всего 1,5 V, поэтому он устойчиво работает во всех стандартных портах ЭВМ и в любых режимах (при соответствующем конструктивном исполнении коммутирующих разъемов). Малый ток потребления ASIC позволяет одновременно использовать практически любое количество ключей «HardLock» на одной ЭВМ, т. е. параллельно работать с несколькими защищенными электронными документами (в мультипрограммном режиме): при чтении они автоматически расшифровываются, а при записи (сохранении) - зашифровываются с использованием алгоритма своего электронного ключа .

Ключи «HardLock» могут использоваться для работы и на автономной ЭВМ, и в локальной компьютерной сети. В последнем случае необходим всего лишь один ключ - «HardLock-Server», подключенный к порту сервера этой сети. «HardLock-Server» может работать в любых компьютерных сетях, использующих такие наиболее распространенные протоколы приема-передачи данных, как TCP/IP, NetBIOS и IPX.

Программное обеспечение электронного ключа «HardLock» включает следующие программы для ЭВМ:

Мастер настройки параметров работы ключа;

Модуль программирования и тестирования работы ключа;

Интерактивное руководство пользователя ключа, содержащее детальное описание каждой функции ключа, правила ее использования и тестирования;

Систему диагностирования ключа, позволяющую быстро определить и устранить возникшие неполадки в работе ключа при его использовании в стандартных программных средах DOS, Win16, Win32 или в компьютерных сетях;

Систему защиты электронных документов сетевого использования - документов, размещенных на Web- и FTP-серверах глобальной компьютерной сети Интернет в виде сайтов и отдельных электронных страниц .

Ключ ««iButton» широко используется в различных автоматизированных системах безопасности, охраны объектов и имущества, требующих идентификации владельца или пользователя: в системах разграничения доступа к компьютерной информации, автоматизированных контрольно-пропускных пунктах (КПП), электронных замках и системах электронной цифровой подписи. Помимо охранных систем «iButton» может служить для идентификации пользователя в системах электронных расчетов, требующих наличия банковских карт.

Рассматриваемый ключ представляет собой миниатюрное электронное устройство, выполненное на базе интегральной микросхемы энергонезависимой памяти, в которой хранится личный идентификационный код пользователя. Герметичный металлический двух- сегментный корпус в виде таблетки диаметром 16 мм и толщиной 3 либо 5 мм предохраняет ее от вредных атмосферных воздействий, механических повреждений и влияния электромагнитных полей. Одновременно металлические сегменты являются электрическими контактами, с помощью которых микросхема подключается к считывающему устройству. Ключ не требует особых условий эксплуатации - температурный диапазон его полноценной работы колеблется от -40 до +80 о С. Для удобства использования таблетка своим основанием впаяна в пластмассовый корпус - держатель, имеющий форму брелока для обычных ключей, с одной стороны которого находится «таблетка», а с другой - сквозное отверстие для его крепления на связке обычных ключей.

Каждому ключу при его изготовлении присваивается уникальный идентификационный номер, количество комбинаций которого достигает 256 триллионов: это исключает возможность его случайного подбора. Время гарантированного хранения идентификационной информации в памяти микросхемы ключа составляет более 10 лет .

Для обеспечения идентификации при работе с компьютером достаточно одного прикосновения к контактному устройству, чтобы пользовательский код считался из памяти «iButton» специальным считывающим устройством - считывателем («замком»), поставляемым вместе с электронным ключом. Считыватель представляет собой контактное миниатюрное электронное устройство, конструктивно оформленное в пластмассовый корпус черного цвета круглой, квадратной или овальной формы. Он может быть настроен на кратковременное касание ключом либо на удержание (фиксацию) ключа. С помощью клеящейся подложки он крепится на корпус ЭВМ, автоматизированного КПП, входных (защитных) дверей охраняемых объектов, дверные косяки, стены, решетки ограждения либо механически встраивается в них. Через адаптер для порта RS-232 считыватель с помощью провода и набора стандартных разъемов подключается к соответствующему порту ЭВМ, системы ЭВМ или их сети.

По функциональному назначению ключи «iButton» подразделяются на три вида: электронный идентификатор (Touch Serial Number); электронный ключ с памятью (Touch Memory); электронный ключ с защищенной памятью (Touch MultiKey) .

Итак, с криминалистических позиций электронно-цифровой ключ можно определить как программируемое электронное техническое устройство, изготовленное на базе интегральной микросхемы, содержащей в своей энергонезависимой памяти уникальный код доступа к охраняемой законом компьютерной информации, и являющееся одним из основных элементов программно-технического средства защиты информации.

Анализ материалов следственной практики позволяет выделить типичные способы подделки программно-аппаратных средств защиты, функционирующих на основе электронно-цифровых ключей 279 280 . Приведем их с учетом степени распространенности:

1. Создание и (или) использование программной копии (эмулятора) ЭЦК.

2. Модификация (переработка) защищенной программы.

3. Комбинированный способ (комплексное использование способов первой и второй группы).

Создание и (или) использование эмулятора 280 - наиболее распространенный способ подделки ЭЦК. Он состоит в написании специальной программы для ЭВМ, которая полностью имитирует работу драйвера защиты и самого ЭЦК. Эмулятор осуществляет программную подмену драйвера ЭЦК, перехватывает обращения к нему защищенной программы и посылает ей правильные ответы по идентификации кода ключа, которого реально нет в порту ПЭВМ (рис. 12). Иными словами, это корректно созданная на программном уровне точная копия ЭЦК и его драйвера, которая вместе с защищенной программой записывается на один материальный носитель.

Рис. 12. Принцип работы программы - эмулятора ЭЦК

Здесь и далее используются материалы, которые были опубликованы нами ранее. См.: Вехов В. Б. К вопросу борьбы с преступлениями в сфере оборота документов, защищенных электронно-цифровыми ключами // Защита информации. Инсайд, 2006. - № 1. - С. 12-16.

Эмуляция - имитация функционирования всей или части одной системы средствами другой системы без потери функциональных возможностей или искажения получаемых результатов. См.: Першиков В. И., Савинков В. М. Толковый словарь по информатике. М.: Финансы и статистика. - 1991. - С. 445.

Этот способ позволяет преступникам использовать защищенную программу, в том числе неограниченное число раз копировать ее вместе с эмулятором на различные машинные носители.

Так, 19 июля 2004 г. Кировским районным судом г. Омска в открытом судебном заседании были рассмотрены материалы уголовного дела в отношении А., обвиняемого в совершении преступлений, предусмотренных ч. 2 ст. 146 и ч. 1 ст. 273 УК РФ. Судом установлено, что А. в период с 30 сентября 2002 г. по 15 марта 2004 г., находясь при исполнении обязанностей инженера автоматизированных систем управления в ЗАО «H-Продукт» и обладая специальными познаниями в сфере установки и распространения компьютерных программ, умышленно причинил ущерб в крупном размере правообладателю бухгалтерской программы ЗАО «1C», путем установки контрафактных экземпляров компьютерной программы «УС: Предприятие 7.7 (сетевая версия). Комплексная поставка» на компьютеры нескольких филиалов своего предприятия.

Поскольку программа «УС: Предприятие 7.7 (сетевая версия). Комплексная поставка» могла работать в локальной компьютерной сети ЗАО «H-Продукт» только с уникальным электронно-цифровым ключом «HardLock-Server», которого у А. не было, он, в целях обеспечения ее нормальной работы без электронного ключа правообладателя, незаконно установил на компьютеры филиалов ЗАО «H-Продукт» программу-эмулятор «Sable», которую скопировал с одного из хакерских сайтов глобальной компьютерной сети Интернет. По заключению судебной компьютерно-технической экспертизы «Sable» является вредоносной программой для ЭВМ. На программном уровне она эмулирует (подменяет) работу ЭЦК «HardLock-Server», настроенного на защиту компьютерной программы «УС: Предприятие 7.7 (сетевая версия). Комплексная поставка», что позволяет использовать эту программу в нарушение режима охраны, установленного ее правообладателем ЗАО «1C», т. е. без подключения соответствующего ЭЦК.

Суд признал А. виновным в незаконном использовании объектов авторского права, совершенном в крупном размере (ч. 2 ст. 146 УК РФ), а также использовании и распространении программы для ЭВМ, заведомо приводящей к несанкционированному блокированию и модификации информации, нарушению работы ЭВМ, системы ЭВМ и их сети (ч. 1 ст. 273 УК РФ), и назначил наказание в виде одного года и шести месяцев лишения свободы условно с испытательным сроком один год, штрафа в размере пяти тысяч рублей и взыскания в пользу потерпевшего ЗАО «1C» денежной суммы 217,5 тысяч рублей. В последующем суд кассационной инстанции признал приговор законным, обоснованным и справедливым .

Алгоритм выявления признаков подделки ЭЦК

1. Установить наличие работающей защищенной программы.

2. Установить наличие или отсутствие в порту ЭВМ (системы ЭВМ) ЭЦК.

3. Попытаться запустить защищенную программу без ЭЦК.

Алгоритм установления местонахождения эмулятора ЭЦК

1. На машинном носителе, на котором находится защищенная программа, произвести поиск программы-эмулятора.

2. По всем реквизитам (названию, объему, дате и логическому расположению на носителе) сравнить исполняемые файлы «взломанной» программы с аналогичными файлами защищенной программы - образцом.

3. По всем реквизитам сравнить драйвер ЭЦК «взломанной» программы с драйвером - образцом. Например, для ЭЦК «HASP» запустить оригинальный драйвер «hinstall-info» (образец) и узнать версию драйвера ЭЦК «взломанной» программы; файлы «haspnt.sys» (для ЭЦК «HASP»), «aksusb.sys», «hardlock.sys» и «hardlock.vxd» (для ЭЦК «HardLock) пореквизитно сравнить с оригинальными.

4. По ключевым словам «emulator», «emu» и другим параметрам произвести поиск папки, в которой может находиться программа- эмулятор.

5. Путем сканирования реестра операционной системы ЭВМ произвести поиск адресов местонахождения программы-эмулятора.

Модификация является вторым по степени распространенности в криминальной практике способом подделки ЭЦК. Он заключается в декомпилировании защищенной программы для ЭВМ , определении логики ее подключения к драйверу ЭЦК, отключении связей с ним и компилировании новых логических построений для корректной работы программы. Этот процесс крайне трудоемкий, поскольку фактически приходится произвести реинжениринг всей защищенной программы, а в некоторых случаях еще и драйвера ЭЦК. При этом нет гарантии того, что после выполнения таких операций «взломанная» программа будет работать.

Подчеркнем, что совершить указанные действия может лишь субъект, обладающий специальными знаниями в области программирования.

Понятие, юридическая сила и криминалистически значимые сведения об электронной цифровой подписи

В настоящее время существует много способов, с помощью которых можно установить подлинность электронного документа и идентифицировать его автора. В рамках криминалистики и судебной экспертизы наиболее перспективными из них являются исследование статичной электронной цифровой подписи и исследование динамичной электронной цифровой подписи.

В отличие от электронно-цифрового ключа электронная цифровая подпись (ЭЦП) позволяет не только защитить электронный документ от подделки, но и установить лицо, его создавшее.

Анализ нормативно-справочной и специальной литературы показывает, что статичная ЭЦП активно используется для удостоверения и защиты документированной компьютерной информации уже более 20 лет. Технология ЭЦП была разработана для нужд Министерства обороны и органов государственной безопасности. До конца 80-х гг. прошлого века данная ЭЦП в основном использовалась в закрытых автоматизированных системах управления и документальной электросвязи для защиты циркулирующих в них сведений.

В 1987 г. технология ЭЦП была рассекречена и передана для использования в народнохозяйственном комплексе страны. Нормативно- правовым актом, закрепившим это решение, стал Государственный стандарт СССР - ГОСТ 28147-89 «Системы обработки информации. Защита криптографическая. Алгоритм криптографического преобразования». В связи с тем, что данная сфера специальных знаний является новой для отечественной юридической науки и практики, подробнее рассмотрим некоторые базовые дефиниции.

«Криптография» в переводе с греческого языка означает тайнопись («криптос» - скрытый и «графи» - пишу), что отражает ее первоначальное предназначение: она исторически зародилась из потребности передачи секретной информации. Длительное время криптография была связана только с разработкой специальных методов преобразования информации с целью ее предоставления в форме, не доступной для потенциального противника. Примитивные (с позиций сегодняшнего дня) криптографические методы письма использовались с древнейших времен и рассматривались скорее как некоторое ухищрение, чем строгая научная дисциплина. Таким образом, классическая задача криптографии - обратимое преобразование некоторого понятного исходного текста (открытого письма) в кажущуюся случайной последовательность некоторых знаков письма, называемую шифртекстом, или криптограммой. При этом криптограмма может содержать как новые, так и имеющиеся в открытом сообщении знаки письма. Количество знаков в криптограмме и в исходном тексте может различаться. Однако непременным требованием является то, что, используя некоторые логические замены символов в криптограмме, можно однозначно и в полном объеме восстановить исходный текст знак в знак. Надежность сохранения информации в тайне обусловливалась в далекие времена тем, что в секрете держался сам метод - алгоритм ее преобразования (шифрования) .

Известно, что секретность алгоритма шифрования принципиально не может обеспечить безусловной невозможности чтения криптограммы потенциальным противником. Поскольку секретные алгоритмы не могут быть проверены широкомасштабными криптоаналитическими исследованиями, то имеется значительно более высокая вероятность (по сравнению с открытыми алгоритмами шифрования) того, что будут найдены эффективные способы доступа к зашифрованной информации. В связи с этими обстоятельствами в настоящее время наиболее широко распространены открытые алгоритмы шифрования, прошедшие длительное тестирование и обсуждение в открытой криптографической литературе. Стойкость современных криптосистем основывается на секретности не алгоритма, а некоторой информации сравнительно малого размера, называемой ключом. Ключ используется для управления процессом криптографического преобразования (шифрования) и является легкосменяемым элементом криптосистемы. Он также может быть заменен самим пользователем в произвольный момент, тогда как алгоритм шифрования является долговременным элементом криптосистемы, на разработку и тестирование которого иногда уходят десятилетия.

С началом применения электронно-цифровых способов обработки информации круг задач криптографии начал расширяться. На данном этапе, когда компьютерные технологии нашли массовое применение, проблематика криптографии включает многочисленные задачи, не связанные непосредственно с засекречиванием информации. Современные проблемы этой науки предполагают разработку систем ЭЦП и тайного электронного голосования, протоколов электронной жеребьевки и идентификации удаленных пользователей компьютерных систем и сетей, методов защиты от навязывания ложных

сообщений и несанкционированного доступа к информационным ресурсам, а также защиты документов и ценных бумаг от подделки .

Теоретической базой для решения задачи построения систем ЭЦП явилось открытие американскими исследователями Диффи и Хеллманом в середине 70-х гг. прошлого века двухключевой криптографии . Высказанные ими революционные идеи построения криптосистем с двумя ключами - закрытым (секретным) и открытым (известным всем пользователям криптосистемы, включая потенциального противника) - привели к резкому увеличению числа научных исследований в области криптографии, обозначили новые пути развития этой отрасли специальных знаний и показали уникальность методов криптографии в условиях массового применения компьютерных технологий.

По мнению специалистов, двухключевые криптоалгоритмы позволяют обеспечить строгую доказательность факта составления того или иного сообщения конкретным пользователем (абонентом) криптосистемы. Это основано на том, что только отправитель сообщения, который держит в тайне свой секретный ключ, может составить сообщение со специфической внутренней структурой. То, что сообщение имеет структуру, сформированную с помощью секретного ключа, проверяется с помощью открытого ключа. Эта процедура называется проверкой электронной цифровой подписи. Вероятность того, что документальное сообщение, составленное нарушителем, может быть принято за сообщение, подписанное каким-либо санкционированным пользователем (абонентом) криптосистемы ЭЦП, чрезвычайно низкая -равная 10 -30 степени. Таким образом, процедура проверки ЭЦП с помощью открытого ключа позволяет с высокой степенью гарантии удостовериться в том, что полученное документальное сообщение было составлено истинным владельцем секретного ключа. Открытый ключ формируется из секретного ключа либо секретный и открытый ключи генерируются одновременно с помощью алгоритма криптографического преобразования, определяемого соответствующим стандартом. Причем определение секретного ключа по открытому является вычислительно сложной задачей .

Все существующие на сегодняшний день системы ЭЦП базируются на трех стандартизированных открытых алгоритмах шифрования данных. Кратко рассмотрим их.

Одним из первых алгоритмов так называемого «блочного» или «двухключевого шифрования» информации стал «Data Encryption Standard» - DES. В 1977 г. он был рекомендован Национальным бюро стандартов и Агентством национальной безопасности (АНБ) США в качестве основного средства криптографической защиты информации и в государственных, и в коммерческих структурах. Однако уже в 1988 г. его использование было ограничено АНБ рамками одних лишь систем электронного перевода денежных средств, где он используется и по настоящее время. Необходимость такого шага была продиктована как ошибками, обнаруженными в ходе эксплуатации алгоритма, так и бурным развитием средств электронновычислительной техники, с помощью которых стало возможно расшифровывание сообщений, зашифрованных с его помощью. С учетом выявленных недостатков в DES стали вноситься изменения, что привело к появлению новых алгоритмов шифрования - NewDES («Новый DES»), TripleDES («Тройной DES») и других. Разработка этих алгоритмов была обусловлена большим количеством атак, которым подвергся DES за многие годы своего существования, а также тем, что 56-битного ключа, используемого в прототипе, стало недостаточно для поддержания требуемого уровня защиты документированной компьютерной информации .

Отечественным аналогом DES является ранее указанный алгоритм блочного шифрования, специфицированный в ГОСТ 28147-89. По мнению специалистов-криптографов, разработчики сумели органично соединить в нем две важные, трудно сочетающиеся друг с другом и не реализованные в DES характеристики: высокую криптографическую стойкость к атакам и возможность эффективного программного исполнения (за счет использования узлов, легко реализуемых на базе современных средств электронно-вычислительной техники и электросвязи). Этот алгоритм использует длинные 256-битные ключи шифрования информации, которые практически невозможно подобрать даже с использованием наисовременнейших компьютерных технологий .

В 1991 г. Национальный институт стандартизации и технологий (NIST) США опубликовал стандарт электронной цифровой подписи («Digital Signature Standard» - DSS), в основу которого был положен криптоалгоритм DSA - видоизмененный аналог алгоритма шифрования данных, ранее предложенный изобретателем Эль-Гамалем и основанный также на принципе формирования открытых и закрытых (секретных) ключей. В данном стандарте ЭЦП представляет собой два больших целых числа (одно - открытый ключ, другое - закрытый ключ), полученных в результате использования хэш-функции и асимметричного алгоритма шифрования (DSA) .

Вместе с тем в электронном документообороте зарубежных стран самым распространенным в настоящее время является алгоритм RSA, названный по первым буквам имен его американских создателей (Rivest, Shamir, Adleman). В начале 90-х гг. прошлого века он был обнародован в открытой печати и принят в качестве стандарта, получившего название «PKCS # 1: RSA Encryption Standard». По мнению специалистов, этот алгоритм более надежен, чем DSA за счет усложнения вычислительных операций над большими целыми числами, определяемых односторонними функциями с секретом. В этом случае открытый и секретный ключ состоит из пары простых целых чисел (в DSA - только из одного). Наряду с указанным преимуществом алгоритм RSA имеет и существенный недостаток - по сравнению с DSA он в 1 000 раз медленнее зашифровывает и расшифровывает данные. Это обстоятельство не позволяет эффективно использовать RSA для защиты объемных сообщений, но не мешает применять его для защиты данных малого объема, например, содержащихся на магнитной полосе или в

памяти интегральной микросхемы пластиковой карты.

В отличие от зарубежных алгоритмов DSA и RSA, обеспечивающих технологии ЭЦП, отечественная система удостоверения и защиты электронных документов свободна от их недостатков. Она определяется государственным стандартом нового поколения - ГОСТ Р 34.10-2001 «Информационная технология. Криптографическая защита информации. Процессы формирования и проверки электронной цифровой подписи», который содержит описание процедур формирования и проверки схемы электронной цифровой подписи, реализуемой с использованием операций группы точек эллиптической кривой, определенной над конечным простым полем. Данный нормативный документ разработан взамен ранее действовавшего ГОСТ Р 34.10-94 «Информационная технология. Криптографическая защита информации. Система электронной цифровой подписи на базе асимметричного криптографического алгоритма». Необходимость его разработки вызвана потребностью в повышении стойкости ЭЦП к несанкционированным изменениям. Стойкость ЭЦП по этому стандарту основывается на сложности вычисления дискретного логарифма в группе точек эллиптической кривой, а также на стойкости используемой хэш-функции по действующему ГОСТ Р 34.11-94 «Информационная технология. Криптографическая защита информации. Функция хэширования».

Рассматриваемый ГОСТ Р 34.10-2001 терминологически и концептуально увязан с международными стандартами ИСО 2382-2-76 «Обработка данных. Словарь. Часть 2. Арифметические и логические операции», ИСО/МЭК 9796-91 «Информационная технология. Методы защиты. Схема цифровой подписи с восстановлением сообщения», серии ИСО/МЭК 14888 «Информационная технология. Методы защиты. Цифровые подписи с приложением» и серии ИСО/МЭК 10118 «Информационная технология. Методы защиты. Хэш-функции».

В настоящее время, помимо систем ЭЦП, на базе этих стандартов разработаны и активно внедряются в практику такие средства криптографической защиты информации, как: «Аккорд», «Верба», «Застава», «Криптон», «Крона», «ФОРТ», «ФПСУ-IP», «Шип» и другие. Их производителями являются ООО «Амикон», фирма «Анкей», МО ПНИЭИ и ОАО «Элвис-плюс».

Вместе с тем, поскольку крупнейшими мировыми производителями программного обеспечения и оборудования для технологий банковских карт международных платежных систем объективно являются зарубежные компании, они, естественно, реализуют в этих продуктах свои национальные стандарты, ставшие международными, - семейств DES, DSA и RSA. Анализ материалов конкретных уголовных дел показывает, что средства ЭЦП, которые создаются на базе этих алгоритмов и интегрируются в электронные платежные системы, довольно легко взламываются либо обходятся преступниками, имеющими высокий образовательный уровень и соответствующие специальные знания.

Так, Главным следственным управлением МВД Республики Казахстан было расследовано уголовное дело по факту незаконного перечисления 6 млн 795 тыс. тенге, сопряженного с использованием системы ЭЦП, построенной на базе одного из указанных стандартов.

Следствием было установлено, что некто О. работал в Алатаус- ком филиале КРАМДС-Банка ведущим специалистом по вычислительной технике. Перед увольнением он в рабочее время переписал на свою дискету программу с секретным ключом ЭЦП, которой удостоверялись электронные платежные документы, отправляемые филиалом КРАМДС-Банка в вычислительный центр (ВЦ) Национального Банка Республики Казахстан. Периодическая смена ключей шифрования обычным (ручным) способом не производилась. Данным стандартом ЭЦП также не была предусмотрена возможность динамического изменения ключей в автоматическом режиме по прошествии определенного времени. Эти обстоятельства и позволили

О. через четыре месяца после увольнения совершить покушение на хищение денежных средств следующим способом.

В своей квартире с помощью компьютера и стандартного программного обеспечения он создал фиктивные электронные документы о зачислении на расчетный счет собственного МП «Анжелика» 6 млн 795 тыс. тенге и перечислении этих средств из Алатауского филиала КРАМДС-Банка, обслуживающего данный счет, в АКБ «Казкоммерцбанк» на счет ТОО «Хасар». Далее О. подписал документы имевшейся у него ЭЦП. Зашифрованные таким образом файлы с бухгалтерскими проводками он скопировал на дискету.

На следующий день О. позвонил оператору ВЦ Нацбанка Республики Казахстан Ч. и, представившись сотрудником филиала КРАМДС-Банка, сообщил, что в филиале якобы произошел устойчивый технический сбой в работе средств электросвязи, вследствие чего они передадут данные о бухгалтерских проводках не по электронной почте (по компьютерной сети), а на дискете, которую привезет сотрудник банка. Ч., зная, что такой порядок передачи электронных документов допускается, не проверил сведения об отсутствии электросвязи с обслуживаемым филиалом КРАМДС-Банка, как того требует инструкция, принял дискету у постороннего лица, не удостоверившись в его личности, и проверил ЭЦП. Установив подлинность ЭЦП и сверив форматы файлов с образцами, Ч. скопировал их с дискеты в компьютерную систему ВЦ и отправил содержащиеся в них электронные бухгалтерские документы на конечную обработку.

В тот же день деньги в сумме 6 млн 795 тыс. тенге были незаконно зачислены на счет ТОО «Хасар», с которым О. заключил договор о покупке товаров народного потребления.

В результате непредвиденных обстоятельств в ТОО «Хасар» товара на указанную сумму, предназначенного для МП «Анжелика», не оказалось, и только по этой причине О. не смог его получить вовремя. Напротив, потерянного О. времени хватило сотрудникам службы безопасности банка, чтобы обнаружить факт незаконного зачисления на счет МП «Анжелика» указанных денежных средств, установить путь их движения по счетам и определить реквизиты счета, на котором они в конечном итоге осели 29 .

На базе двухключевых криптографических алгоритмов, помимо технологий ЭЦП, в настоящее время все более широкое распространение получают системы тайного электронного голосования и криптографическая защита документов и ценных бумаг от подделки.

Сертификация представляет собой процедуру, при которой происходит подтверждение того, что определенная продукция соответствует всем требованиям. Однако сертификация средств защиты информации – это деятельность, которая связана с подтверждением того, что эти средства соответствуют национальным стандартам, а также требованиям, прописываемым в технических регламентах, и другим нормативным документам.

ФСТЭК РФ представляет систему сертификации, существование которой нацелено на достижение безопасности области информатизации. Система сертификации средств защиты информации занимается формированием политики в области информатизации, а также обеспечивает ее осуществление. Одновременно с этим в ее основные задачи входит содействие созданию рынка, в котором все информационные технологии, а также всевозможные средства обеспечения, являются совершено защищенными от воровства или других негативных воздействий.

Данная система дополнительно занимается регулированием и контролем различных разработок средств защиты информации, а при этом еще учитывает их последующее создание. В задачи системы входит помощь различным потребителям, которые не могут самостоятельно, ввиду отсутствия необходимых знаний, сделать правильный выбор средств защиты информации. К тому же именно с помощью системы обеспечивается надежная, постоянная и эффективная защиты всех потребителей от недобросовестных продавцов и создателей средств защиты информации. С помощью данной системы обеспечивается сертификация данных средств, поэтому все компании, которые специализируются на производстве или продаже средств защиты информацию должны проходить обязательную сертификацию в данном гос. органах.

Какие средства подлежат обязательной сертификации?

Все фирмы или предприниматели, деятельность которых связана со средствами защиты информации, должны знать о том, какие именно средства должны быть сертифицированы. К ним относятся в первую очередь технические и программные средства, а также программно-аппаратные. Сюда же включаются средства контроля надежности защиты и средства, в которых реализуются СЗИ.

Поэтому каждая компания или предприниматель должны осуществлять сертификацию данных средств.

Особенности получения сертификата

Действует сертификация всего три года, однако существуют ситуации, при которых срок ее действия увеличивается, однако он не может превышать пяти лет.

Фирмы или предприниматели имеют возможность продлить действие полученного три года назад сертификата, а при этом не нужно будет проходить повторную сертификацию, однако осуществить это можно только при соответствии определенным условиям. К ним относится то, что в компании количество изделий, которые подлежат сертификации, должно остаться прежним. Также не должны измениться требования, которые предъявляются к данным изделиям во время проведения процедуры сертификации. Одновременно с этим следует убедиться, что ТУ и конструкция этих изделий за три года никаким образом не изменились. Если все эти условия соблюдаются, то компания может продлить сертификат. Однако если даже одно условие не соответствует требованиям, то продукция организации должна вновь пройти через процедуру первичной сертификации.

Сертификация средств защиты информации – это значимая процедура, которая позволяет потребителям получать только качественные изделия, соответствующие всем необходимым стандартам и требованиям.

Автокредитование

Законодательство

Бизнес-идеи

Содержание Срочное изготовление печатей и штампов Кто будет выступать в качестве покупателей Где открывать бизнес Оборудование для ведения бизнеса Существует много разновидностей бизнеса, которые могут быть начаты людьми, обладающими предпринимательскими способностями. Причем каждый вариант обладает своими уникальными особенностями и параметрами. Срочное изготовление печатей и штампов Бизнес-идея изготовления печатей и штампов считается достаточно привлекательной в плане..

Содержание Бизнес-идея по изготовлению открыток Как открыть бизнес, основанный на создании открыток на заказ Сотрудники Помещение Как продавать созданные открытки Многие люди, обладающие определенными предпринимательскими способностями, задумываются об открытии собственного бизнеса, а при этом оценивают и рассматривают большое количество различных вариантов для открытия. Довольно интересной считается бизнес-идея изготовления открыток, поскольку открытки являются такие элементы, спрос..

Содержание Выбор помещения для тренажерного зала Что нужно для того, чтобы открыть тренажерный зал? Тренажерный зал становится все более популярным в современном мире, поскольку все больше людей задумываются о том, чтобы вести здоровый образ жизни, предполагающий правильное питание и занятия спортом. Поэтому открыть тренажерный зал может любой бизнесмен, однако для получения хороших доходов необходимо продумать..

Содержание Место расположения магазина Ассортимент товаров Продавцы Бижутерия является обязательным предметом гардероба каждой женщины, которая следит за собой и старается выглядеть привлекательно и ярко. Поэтому открыть свой магазин бижутерии хочет практически каждый предприниматель, который осознает возможность получения хороших прибылей. Для этого необходимо изучить все имеющиеся перспективы, составить бизнес-план и спрогнозировать возможный доход, чтобы решит, будет..

1.6. Сертификация СЗИ-ГТ осуществляется аккредитованными органами по сертификации, а испытания проводятся аккредитованными испытательными центрами (лабораториями) на их материально-технической базе. В отдельных случаях по согласованию с органом по сертификации и при согласии разработчика (изготовителя, продавца) допускается проведение испытаний на испытательной базе разработчика данного СЗИ-ГТ в присутствии представителя органа по сертификации.

1.7. Признание сертификатов соответствия на средства защиты информации, выданных другими системами сертификации, осуществляется в порядке, определяемом ФСБ России и Межведомственной комиссией по защите государственной тайны.

1.8. Оплата работ по сертификации СЗИ-ГТ производится заявителем в порядке, установленном ФСБ России по согласованию с Министерством финансов Российской Федерации. Сумма средств, израсходованных заявителем на проведение сертификации средств защиты информации, относится на их себестоимость.

1.9. Органы по сертификации и испытательные центры (лаборатории) несут ответственность за выполнение возложенных на них функций, за обеспечение сохранности государственной тайны, другой информации, охраняемой законодательством Российской Федерации, за сохранность материальных ценностей, предоставленных заявителем, а также за соблюдение авторских прав заявителя при испытаниях СЗИ-ГТ.

II. Организационная структура системы сертификации СЗИ-ГТ

2.1. Организационную структуру системы сертификации образуют (приложение 3):

ФСБ России (федеральный орган исполнительной власти, уполномоченный проводить работу по обязательной сертификации средств защиты информации);

центральный орган системы сертификации (создается при необходимости);

органы по сертификации СЗИ-ГТ;

испытательные центры (лаборатории);

учебно-методический центр;

заявители (разработчики, изготовители, продавцы, потребители СЗИ-ГТ).

2.2. ФСБ России в пределах своей компетенции осуществляет следующие функции:

создает систему сертификации и устанавливает правила проведения сертификации СЗИ-ГТ;

представляет на государственную регистрацию в Госстандарт России систему сертификации СЗИ-ГТ и ее знаки соответствия;

организует функционирование системы сертификации;

определяет номенклатуру СЗИ-ГТ, подлежащих обязательной сертификации в данной системе;

устанавливает правила аккредитации и выдачи лицензий на проведение работ по сертификации;

осуществляет процедуру признания нормативных и методических документов сторонних организаций;

организует и финансирует разработку нормативных и методических документов системы сертификации;

утверждает нормативные документы, на соответствие которым проводится сертификация СЗИ-ГТ в системе сертификации, и методические документы по проведению сертификационных испытаний;

устанавливает правила применения знаков соответствия обязательной и добровольной сертификации;

аккредитует органы по сертификации и испытательные центры (лаборатории), выдает им лицензии на право проведения определенных видов работ по сертификации и аттестаты аккредитации;

организует подготовку, переподготовку и повышение квалификации экспертов по вопросам сертификации СЗИ-ГТ, а также аттестацию экспертов;

координирует деятельность органов по сертификации и испытательных центров (лабораторий) системы сертификации СЗИ-ГТ;

устанавливает правила признания зарубежных сертификатов, знаков соответствия и результатов испытаний;

ведет государственный реестр сертифицированных средств защиты информации, аккредитованных в системе сертификации СЗИ-ГТ органов по сертификации и испытательных центров (лабораторий), других участников сертификации, а также выданных и аннулированных сертификатов соответствия и лицензий на применение знака соответствия;

регистрирует сертификаты соответствия и лицензии на применение знака соответствия до их выдачи заявителю;

ведет учет нормативных документов, содержащих правила, требования и методические рекомендации по сертификации;

устанавливает порядок инспекционного контроля за соблюдением правил сертификации и за сертифицированными СЗИ-ГТ;

рассматривает апелляции по вопросам сертификации;

обеспечивает участников сертификации информацией о деятельности системы сертификации и готовит необходимые материалы для опубликования;

организует публикацию информации о системе сертификации;

ежеквартально представляет информацию о работе системы сертификации в Межведомственную комиссию по защите государственной тайны;

осуществляет взаимодействие с федеральными органами по сертификации других систем сертификации.

2.3. Органы по сертификации СЗИ-ГТ в пределах установленной области аккредитации:

проводят идентификацию средств защиты информации;

определяют схему сертификации конкретных СЗИ-ГТ с учетом предложений заявителя;

проводят при необходимости предварительную проверку производства при серийном выпуске сертифицируемых СЗИ-ГТ;

разрабатывают предложения по номенклатуре СЗИ-ГТ, сертифицируемых в системе сертификации, и представляют их в ФСБ России;

участвуют в работах по совершенствованию нормативных документов, на соответствие которым проводится сертификация СЗИ-ГТ в системе сертификации, и методических документов по проведению сертификационных испытаний;

проводят анализ материалов сертификационных испытаний СЗИ-ГТ;

оформляют экспертное заключение по сертификации СЗИ-ГТ, сертификаты соответствия и лицензии на применение знака соответствия и представляют их в ФСБ России для регистрации в государственном реестре;

выдают сертификаты соответствия и лицензии на применение знака соответствия;

предоставляют заявителю перечень испытательных центров (лабораторий), в которых могут проводиться испытания конкретного СЗИ-ГТ;

проводят инспекционный контроль сертифицированных СЗИ-ГТ;

участвуют в случае необходимости в отборе образцов СЗИ-ГТ для проведения сертификационных испытаний;

хранят документацию, подтверждающую сертификацию СЗИ-ГТ;

приостанавливают либо отменяют действие выданных сертификатов соответствия и лицензий на применение знака соответствия;

представляют заявителю необходимую информацию по сертификации;

2.4. Испытательные центры (лаборатории) в пределах установленной области аккредитации:

разрабатывают, утверждают программы и методики проведения сертификационных испытаний (при необходимости);

осуществляют отбор образцов СЗИ-ГТ для проведения сертификационных испытаний;

осуществляют сертификационные и инспекционные испытания СЗИ-ГТ, оформляют технические заключения и протоколы сертификационных испытаний;

обеспечивают полноту испытаний СЗИ-ГТ, достоверность, объективность и требуемую точность измерений, своевременную поверку средств измерений и аттестацию испытательного оборудования;

обеспечивают сохранность образцов СЗИ-ГТ;

обеспечивают конфиденциальность информации.

2.5. Учебно-методический центр:

осуществляет подготовку, переподготовку и повышение квалификации кадров;

осуществляет подготовку и аттестацию экспертов;

участвует в разработке и совершенствовании нормативных и методических документов системы сертификации СЗИ-ГТ.

2.6. Заявители (разработчики, изготовители, продавцы):

применяют сертификат и знак соответствия СЗИ-ГТ, руководствуясь правилами системы сертификации;

обеспечивают соответствие СЗИ-ГТ требованиям нормативных документов по безопасности информации, на соответствие которым она была сертифицирована, и маркирование ее знаком соответствия в установленном порядке;

указывают в сопроводительной технической документации сведения о сертификате на СЗИ-ГТ и нормативных документах, которым оно должно соответствовать, обеспечивают доведение этой информации до потребителя;

приостанавливают или прекращают реализацию СЗИ-ГТ по истечении срока действия сертификата соответствия, приостановке его действия или отмене, а также если СЗИ-ГТ не отвечает требованиям нормативных документов, на соответствие которым сертифицировано;

принимают меры для обеспечения стабильности характеристик СЗИ-ГТ, определяющих безопасность информации;

при обнаружении несоответствия сертифицированных СЗИ-ГТ требованиям нормативных документов осуществляют мероприятия по доработке этих СЗИ-ГТ и проведению сертификационных испытаний;

обеспечивают беспрепятственное выполнение своих полномочий должностными лицами органов, осуществляющих обязательную сертификацию СЗИ-ГТ и контроль за сертифицированными СЗИ-ГТ;

извещают орган по сертификации, проводивший сертификацию, обо всех изменениях в технологии, конструкции (составе) сертифицированного СЗИ-ГТ и технической документации на него для принятия решения о необходимости проведения повторной сертификации данного СЗИ-ГТ.

Заявители (разработчики, изготовители) должны иметь лицензию на соответствующий вид деятельности.

2.7. Органы по сертификации и испытательные центры (лаборатории) аккредитуются ФСБ России. Правила аккредитации определяются соответствующим положением.

Органы по сертификации и испытательные центры (лаборатории) должны быть юридическими лицами, располагать подготовленными специалистами, необходимыми средствами измерений, испытательным оборудованием и методиками испытаний, нормативными документами для проведения всего комплекса работ по испытаниям СЗИ-ГТ в своей области аккредитации. Аккредитация в качестве органов по сертификации и испытательных центров (лабораторий) организаций, подведомственных федеральным органам исполнительной власти, осуществляется по согласованию с этими органами власти.

2.8. Органы по сертификации и испытательные центры (лаборатории), действующие в других системах сертификации, могут быть аккредитованы в настоящей системе сертификации в установленном порядке.

III. Порядок проведения сертификации и инспекционного контроля

3.1. Порядок проведения сертификации включает следующие действия (приложение 4):

Подачу и рассмотрение заявки на сертификацию СЗИ-ГТ;

Испытания сертифицируемых СЗИ-ГТ и анализ состояния их производства;

Экспертизу результатов испытаний, оформление, регистрацию и выдачу сертификата соответствия и лицензии на право применения знака соответствия;

Осуществление инспекционного контроля за соблюдением правил обязательной сертификации и за сертифицированными СЗИ-ГТ, информирование о результатах сертификации СЗИ-ГТ;

Рассмотрение апелляций.

3.2. Подача и рассмотрение заявки на сертификацию СЗИ-ГТ.

3.2.1. Заявитель для получения сертификата соответствия направляет в орган по сертификации системы сертификации СЗИ-ГТ заявку (форма-приложение 5) на проведение сертификации продукции с указанием схемы проведения сертификации, государственных стандартов и иных нормативно-методических документов, на соответствие требованиям которых должна проводиться сертификация. Орган по сертификации в десятидневный срок направляет копию заявки на проведение сертификации продукции в ФСБ России.

3.2.2. Орган по сертификации СЗИ-ГТ в месячный срок после получения заявки направляет заявителю решение на проведение сертификации (форма - приложение 6). В решении указывается перечень испытательных центров (лабораторий), область аккредитации которых позволяет проводить сертификационные испытания данного СЗИ-ГТ. После получения решения заявителю необходимо представить в испытательный центр (лабораторию) или (в отдельных случаях) в орган по сертификации средство защиты информации согласно техническому заданию, техническому описанию, техническим условиям или программе и методикам испытаний на это средство, а также комплект технической и эксплуатационной документации согласно нормативным документам по Единой системе конструкторской документации (ЕСКД) и Единой системе программной документации (ЕСПД) на сертифицируемое средство защиты информации. Орган по сертификации в десятидневный срок направляет копию решения на проведение сертификации продукции в ФСБ России.

3.3. Испытания сертифицируемых СЗИ-ГТ в испытательных центрах (лабораториях).

3.3.1. Испытания сертифицируемых средств защиты информации проводятся на образцах, конструкция (состав) и технология изготовления которых должны быть такими же, как и у образцов, поставляемых потребителю (заказчику), по программам и методикам испытаний, согласованным с заявителем и утвержденным органом по сертификации. Техническая и эксплуатационная документация на серийные СЗИ-ГТ должна иметь литеру не ниже "01" по ЕСКД. Количество образцов, порядок их отбора и идентификации должны соответствовать требованиям нормативных и методических документов на данный вид СЗИ-ГТ. В случае отсутствия на момент сертификации испытательных центров (лабораторий) орган по сертификации определяет возможность, место и условия проведения испытаний, обеспечивающих объективность их результатов.

3.3.2. Сроки проведения испытаний могут быть установлены в договоре между заявителем и испытательным центром (лабораторией).

3.3.3. По просьбе заявителя его представителям должна быть предоставлена возможность ознакомиться с условиями хранения и испытаний образцов СЗИ-ГТ в испытательном центре (лаборатории).

3.3.4. Результаты испытаний оформляются протоколами и техническим заключением, которые направляются испытательным центром (лабораторией) органу по сертификации и заявителю.

3.3.5. При внесении изменений в конструкцию (состав) СЗИ-ГТ или технологию их производства, которые могут повлиять на характеристики СЗИ-ГТ, держатель сертификата извещает об этом орган по сертификации. Последний принимает решение о необходимости проведения новых испытаний этих СЗИ-ГТ.

3.3.6. Сертификация импортируемых средств защиты информации проводится по тем же правилам.

3.4. Экспертиза результатов испытаний, оформление, регистрация и выдача сертификата соответствия и лицензии на право применения знака соответствия.

3.4.1. Орган по сертификации проводит экспертизу результатов испытаний и готовит экспертное заключение, которое утверждает его руководитель. При соответствии результатов испытаний требованиям нормативных документов орган по сертификации оформляет сертификат соответствия (формы - приложения 7 и ) и лицензию на применение знака соответствия (форма - приложение 9), которые вместе с копией экспертного заключения направляет в ФСБ России для регистрации в государственном реестре. Срок действия сертификата соответствия устанавливается не более чем на пять лет.

ФСБ России регистрирует в государственном реестре системы сертификации СЗИ-ГТ сертификат соответствия и лицензию на применение знака соответствия. Орган по сертификации выдает заявителю сертификат соответствия и лицензию на применение знака соответствия.

При несоответствии результатов испытаний требованиям государственных стандартов или иных нормативных документов по защите информации орган по сертификации принимает решение об отказе в выдаче сертификата соответствия и направляет заявителю мотивированное заключение. В случае несогласия с отказом в выдаче сертификата соответствия заявитель имеет право обратиться в центральный орган системы сертификации, ФСБ России или Межведомственную комиссию по защите государственной тайны для дополнительного рассмотрения полученных при испытаниях результатов.

3.4.2. Получение изготовителем СЗИ-ГТ сертификата соответствия при обязательной сертификации дает ему право применения знака соответствия системы сертификации СЗИ-ГТ (формы знаков соответствия приведены в приложении 10). При добровольной сертификации разрешение на применение знака соответствия выдается заявителю органом по сертификации на условиях договора между ними. Правила применения знаков соответствия устанавливаются ФСБ России; конкретные условия применения знака соответствия могут быть уточнены в лицензии (разрешении) на применение знака соответствия. Обладатель лицензии (разрешения) на применение знака соответствия обеспечивает выполнение требований нормативной и методической документации, указанной в сертификате соответствия, в отношении маркированных СЗИ-ГТ.

3.4.3. Для признания зарубежного сертификата соответствия заявитель направляет в ФСБ России заявку на признание сертификата, копии сертификата соответствия и протоколов испытаний (на языке оригинала и русском языке). ФСБ России определяет необходимый объем работ по сертификации и орган по сертификации СЗИ-ГТ для их проведения. Орган по сертификации извещает заявителя в срок не позднее одного месяца после получения указанных документов о признании сертификата соответствия или необходимости проведения сертификационных испытаний. В случае признания зарубежного сертификата соответствия орган по сертификации оформляет и выдает заявителю сертификат соответствия и лицензию на применение знака соответствия системы сертификации СЗИ-ГТ (в соответствии с пунктом 3.4.1).

3.4.4. Сертификаты соответствия на сертифицированную продукцию и лицензии на применение знака соответствия подписывает руководитель органа по сертификации или его заместитель.

3.5. Инспекционный контроль за сертифицированными СЗИ-ГТ.

3.5.1. Инспекционный контроль за сертифицированными СЗИ-ГТ осуществляет орган по сертификации, проводивший сертификацию СЗИ-ГТ, при необходимости привлекая испытательный центр (лабораторию).

Правила инспекционного контроля за сертифицированными СЗИ-ГТ устанавливаются в нормативных и методических документах системы сертификации.

Периодичность и объемы испытаний сертифицированных СЗИ-ГТ в испытательных центрах (лабораториях) определяются органом по сертификации на основании нормативных и методических документов при проведении сертификации конкретных видов СЗИ-ГТ.

3.5.2. По результатам контроля орган по сертификации СЗИ-ГТ может приостановить или отменить действие сертификата соответствия.

Решение об отмене действия сертификата соответствия принимается только в том случае, если в результате принятых незамедлительных мер не может быть восстановлено соответствие СЗИ-ГТ установленным требованиям.

Основанием для принятия такого решения являются:

изменение нормативных и методических документов на СЗИ-ГТ или методов испытаний и контроля;

изменение (невыполнение) технологии изготовления, конструкции (состава), комплектности СЗИ-ГТ и системы контроля их качества.

3.5.3. Информация о приостановлении (отмене) действия сертификата соответствия немедленно доводится до сведения ФСБ России, заявителей, органов по сертификации и испытательных центров (лабораторий).

3.6. Информирование о сертификации СЗИ-ГТ.

ФСБ России обеспечивает участников сертификации необходимой информацией о деятельности системы сертификации, включающей:

перечень СЗИ-ГТ, на которые выданы сертификаты соответствия;

перечень СЗИ-ГТ, на которые действие сертификатов соответствия отменено;

перечень органов по сертификации СЗИ-ГТ;

перечень испытательных центров (лабораторий);

перечень нормативных документов, на соответствие требованиям которых проводится сертификация СЗИ-ГТ, и методических документов по проведению сертификационных испытаний.

3.7. Рассмотрение апелляций.

При возникновении спорных вопросов в деятельности участников сертификации заинтересованная сторона может подать апелляцию в центральный орган системы сертификации, ФСБ России или Межведомственную комиссию по защите государственной тайны. Апелляция рассматривается в месячный срок с привлечением заинтересованных сторон. О принятом решении извещается податель апелляции. В исключительных случаях срок рассмотрения апелляции может быть продлен до двух месяцев.

В случае несогласия с принятыми решениями заинтересованная сторона может обратиться в арбитражный суд.

IV. Требования к нормативным и методическим документам по сертификации СЗИ-ГТ

4.1. В нормативных документах, на соответствие которым проводится сертификация, должны быть установлены характеристики (показатели) продукции и методы испытаний, позволяющие обеспечить полное и достоверное подтверждение соответствия продукции этим требованиям и ее идентификацию.

Предпочтительно, чтобы все требования (показатели, характеристики) и методы испытаний для конкретного вида продукции содержались в одном нормативном документе.

4.2. Положения нормативных документов должны быть сформулированы четко, обеспечивая их точное и единообразное толкование. Размерность и количественные значения характеристик должны быть заданы таким образом, чтобы имелась возможность для их воспроизводимого определения с заданной или известной точностью при испытаниях.

4.3. Требования нормативных документов к маркировке должны обеспечить идентификацию продукции, а также содержать указания об условиях применения, месте и способе нанесения знака соответствия. Маркировка продукции должна осуществляться на русском языке.

4.4. При сертификации продукции следует применять официальные издания нормативных документов.

4.5. Официальным языком системы является русский. Все нормативные и методические документы системы сертификации оформляются на русском языке.

Сертификация средств защиты информации (СЗИ) неотъемлемый процесс жизненного цикла почти всех отечественных и многих зарубежных продуктов представленных сегодня рынке ИБ. Получение сертификата это своего рода это признание надежности и качества сертифицируемого продукта, а так же показатель авторитета и статуса компании-разработчика. Помимо этого сертифицируемый продукт позволяет использовать его для обеспечения защиты информации по требованиям ФСБ и ФСТЭК, например для защиты не только коммерческой, но и государственной тайны. Однако, для непосвященных сертификация это зачастую пугающе сложный и запутанный процесс вокруг которого выростают мифы. Вот сегодня в нашей публикации мы и попытаемся это чуть чуть изменить.

Начнем с того, что сертификация средств защиты информации производится в соответствии с "Положением о сертификации средств защиты информации" , утвержденным постановлением Правительства Российской Федерации от 26 июня 1995 г.

Согласно документа:

сертификация - форма осуществляемого органом по сертификации подтверждения соответствия объектов требованиям технических регламентов, положениям стандартов, сводов правил или условиям договоров.

А сам сертификат соответствия - документ, удостоверяющий соответствие объекта требованиям технических регламентов, положениям стандартов, сводов правил или условиям договоров.

Технические, криптографические, программные и другие средства, предназначенные для защиты сведений, составляющихгосударственную тайну, средства, в которых они реализованы, а также средства контроля эффективности защиты информации являются средствами защиты информации.

Указанные средства подлежат обязательной сертификации, которая проводится в рамках систем сертификации средств защиты информации

Система сертификации средств защиты информации представляет собой совокупность участников сертификации, которыми являются:

- федеральный орган по сертификации;

- центральный орган системы сертификации - орган, возглавляющий систему сертификации однородной продукции;

- органы по сертификации средств защиты информации - органы, проводящие сертификацию определенной продукции;

- испытательные лаборатории - лаборатории, проводящие сертификационные испытания (отдельные виды этих испытаний) определенной продукции;

- изготовители - продавцы, исполнители продукции.

Сертификация импортных средств защиты информации проводится по тем же правилам , что и отечественных.

Основными схемами проведения сертификации средств защиты информации являются:

- единичных образцов средств защиты информации - проведение испытаний этих образцов на соответствие требованиям по защите информации;

- для серийного производства средств защиты информации - проведение типовых испытаний образцов средств защиты информации на соответствие требованиям по защите информации и последующий инспекционный контроль за стабильностью характеристик сертифицированных средств защиты информации, определяющих выполнение этих требований.

В отдельных случаях по согласованию с органом по сертификации средств защиты информации допускается проведение испытаний на испытательной базе изготовителя. Сроки проведения испытаний устанавливаются договором между изготовителем и испытательной лабораторией.

Основными органами сертификации в области технической защиты информации являются ФСБ России и ФСТЭК России . При этом ФСБ России действует в области криптографической защиты информации , а ФСТЭК России – в области технической защиты информации некриптографическими методами .

Требования по сертификации ФСБ России являются закрытыми, ознакомление с ними предполагает наличие специальных допусков, требования ФСТЭК России публикуются на официальном сайте и являются публичными.

Системы сертификации и требования

- Функциональное тестирование средств защиты информации, позволяющее убедиться в том, что продукт действительно реализует заявленные функции. Это тестирование чаще всего проводится на соответствие конкретному нормативному документу – например, одному из руководящих документов Гостехкомиссии России. Такие документы установлены, например, для межсетевых экранов и средств защиты от несанкционированного доступа. Если же не существует документа, которому сертифицируемый продукт соответствовал бы в полной мере, то функциональные требования могут быть сформулированы в явном виде – например, в технических условиях, или в виде задания по безопасности (в соответствии с положениями стандарта ГОСТ Р 15408).

- Структурное тестирование программного кода на отсутствие недекларированных возможностей. Классическим примером недекларированных возможностей являются программные закладки, которые при возникновении определенных условий инициируют выполнение не описанных в документации функций, позволяющих осуществлять несанкционированные воздействия на информацию (по ГОСТ Р 51275-99). Выявление недекларированных возможностей предполагает проведение серии тестов исходных текстов программ, предоставление которых является необходимым условием для возможности проведения сертификационных испытаний.

Деятельность российских систем сертификации в РФ регламентируется Федеральным законом № 184 «О техническом регулировании» . Сертификация средств защиты информации может быть добровольной или обязательной — проводимой главным образом в рамках Минобороны, ФСБ и ФСТЭК. Для большинства коммерческих компаний термин «сертификация» является синонимом понятий «сертификация в системе ФСБ» для криптографических средств защиты и «сертификация в системе ФСТЭК» для всех остальных продуктов. Однако необходимо иметь в виду, что, помимо криптографии, к компетенции ФСБ относятся средства защиты информации, применяемые в высших органах государственной власти. Система сертификации средств защиты информации Минобороны, в свою очередь, ориентирована на программные изделия, применяемые на объектах военного назначения.

Добровольные системы сертификации средств защиты информации на сегодняшний день пока еще не получили широкого распространения. Единственной сколь бы то ни было заметной из такого рода систем является «АйТи-Сертифика». К сожалению, несмотря на то что в добровольных системах можно получить сертификат на соответствие любому нормативному документу по защите конфиденциальной информации, при аттестации объектов информатизации такие сертификаты ФСТЭК России не признаются .

Процесс организации и проведения испытаний в любой системе сертификации жестко формализован, однако отсутствие у большинства ИТ-специалистов опыта участия в таких испытаниях, а также взаимодействия с регуляторами рождает ряд мифов и заблуждений, касающихся вопросов сертификации.

Миф №1: сертификация – это торговля. К сожалению, часть потребителей искренне считает любую сертификацию формальной процедурой получения разрешительной документации, естественно, коррумпированной и абсолютно бесполезной. Поэтому для многих заявителей становится шоком тот факт, что предъявляемые для сертификации средства защиты действительно серьезно проверяются, причем результат проверки может быть отрицательным. Независимый контроль органов по сертификации над испытательными лабораториями гарантирует отсутствие сговора между заявителем и лабораторией.

Миф №2: сертификацию проводят государственные органы. Безусловно, федеральные органы всех обязательных систем сертификации являются государственными, однако испытательные лаборатории и органы по сертификации могут иметь любую форму собственности, и на практике большинство из них – коммерческие организации.

Миф № 3: сертификация нужна только для средств защиты гостайны. На сегодняшний день более 80% средств защиты информации сертифицируются для использования исключительно в автоматизированных системах, не содержащих сведений, составляющих государственную тайну.

Миф № 4: сертификация нужна только госструктурам. На самом деле конечного заказчика интересует аттестация объекта информатизации – формальное подтверждение того, что автоматизированная система является защищенной. В большинстве случаев для успешного прохождения аттестации система должна строиться с использованием исключительно сертифицированных средств защиты – это справедливо не только для систем, относящихся к государственному информационному ресурсу, но и для систем, связанных с обработкой персональных данных. Можно встретить требования по обязательной сертификации программной продукции даже независимо от вида защищаемых тайн; например, такие требования имеются для систем, работающих с кредитными историями граждан, игровых систем в случаях предоставлении доступа к ресурсам из сетей международного обмена и др.

Миф № 5: зарубежный продукт нельзя сертифицировать. В действительности продукты таких разработчиков, как Microsoft, IBM, SAP, Symantec, Trend Micro и т. д., успешно проходят сертификационные испытания, в том числе и на отсутствие недекларированных возможностей.

Как правило, зарубежные компании не передают исходные тексты в Россию, поэтому испытания проводятся с выездом к разработчику. Разумеется, программные коды предоставляются под абсолютным контролем служб безопасности разработчиков, исключающих какую-либо утечку. Проведение работ в таком режиме является довольно сложным и требует высокой квалификации специалистов, поэтому не каждая испытательная лаборатория готова предложить такие услуги. Однако число зарубежных продуктов, проходящих сертификацию в России, с каждым годом увеличивается. Сегодня около 20 зарубежных компаний, в том числе Microsoft, IBM, Oracle и SAP, предоставили исходные коды своих продуктов для сертификационных испытаний. В этом отношении примечательна инициатива корпорации Microsoft — Government Security Program, согласно которой базовый код всех продуктов компании передан на территорию России для исследования. За последние пять лет почти 40 зарубежных продуктов получили сертификаты на отсутствие недекларированных возможностей.

Миф № 6: сертифицирован – значит защищен. Это не совсем так. Правильной была бы формулировка: продукт сертифицирован – значит соответствует тем или иным требованиям. При этом потребитель должен четко понимать, на соответствие чему именно сертифицировано средство защиты, чтобы убедиться, действительно ли в ходе проведения испытаний проверялись характеристики продукта, которые интересуют заказчика.

Если испытания продукта проводились на соответствие техническим условиям, то в сертификате это соответствие будет зафиксировано, но при этом потребитель, не прочитав технические условия на продукт, в принципе не может определить, какие характеристики проверялись, что создает предпосылки для обмана неквалифицированного потребителя. Аналогичным образом наличие сертификата на отсутствие недекларированных возможностей ничего не говорит о функциональных возможностях продукта.

Очень важно ознакомиться с ограничениями на использование продукта, которые указаны в технических условиях: конкретные операционные среды и платформы, режимы работы, конфигурации, применение дополнительных средств защиты и др. Например, сертификат на некоторые версии операционных систем Windows и МСВС действителен только с модулем доверенной загрузки. Почти все сертификаты на внешние средства защиты действительны только для конкретных версий ОС, а в ограничениях на использование ряда средств доверенной загрузки указывается, что должна быть обеспечена физическая защита компьютера. Известен курьезный случай, когда в ограничениях одного устаревшего средства защиты было указано, что Windows должна работать только в командном режиме.